Wielofunkcyjny zamek szyfrowy. Encyklopedia elektroniki radiowej i elektrotechniki

Encyklopedia radioelektroniki i elektrotechniki / Urządzenia zabezpieczające i sygnalizacja obiektów

Komentarze do artykułu

Komentarze do artykułu

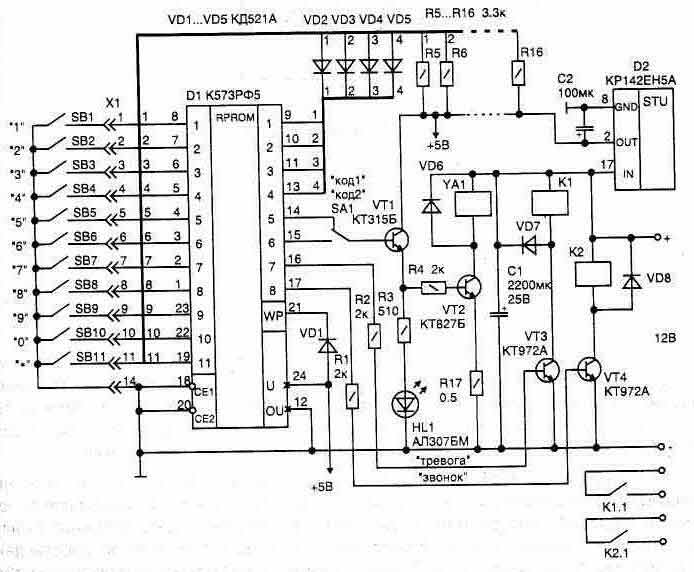

Czasami, aby ograniczyć dostęp osobom postronnym, wygodnie jest mieć zamek szyfrowy z przyciskiem. Zamek szyfrowy z kodem numerycznym składającym się z 5 znaków (z 11 możliwych) jest łatwy do wykonania na jednym programowalnym mikroukładzie z serii RF. Cechą tego obwodu (ryc. 2.18) jest zastosowanie obwodów sprzężenia zwrotnego (diody VD2 ... VD5) od wyjścia mikroukładu do jego wejścia, co pozwala, przy odpowiednim zaprogramowaniu pamięci ROM, uzyskać efekt wyzwalania ( zapamiętanie kombinacji z prawidłowym numerem wybierania).

W stanie początkowym wyjścia 1...4 posiadają log. „1”, a na pozostałych wyjściach log. „0”. Układ programuje się zgodnie z tabelą 2.1 (adresy nie pokazane programuje się analogicznie jak w pierwszym wierszu tabeli).

Figa. 2.18. Schemat połączeń (kliknij, aby powiększyć)

Związek kodu binarnego z przyjętym 16-cyfrowym systemem oznaczeń przedstawia tabela 2.2.

Program mikroukładu (patrz wiersz o adresie 7FO w tabeli 2.1) jest skompilowany w taki sposób, że po sekwencyjnym naciśnięciu przycisków podłączonych do wejść 1 ... 4 (piny 8...5) - na odpowiednich wyjściach ( piny 9, 11,13) pojawia się log. „0”, które jest przesyłane na wejście przez diody VD2 ... VD5. Naprawia to stan zerowy odpowiedniego sygnału wejściowego po zwolnieniu przycisku.

Aby otrzymać sygnał sterujący do włączenia elektromagnesu, należy nacisnąć przyciski pięciocyfrowego kodu w określonej kolejności - w przeciwnym razie konieczne będzie powtórzenie wybierania od początku. Naciśnięcie dowolnej błędnej cyfry resetuje wszystkie wyjścia układu do ich pierwotnego stanu.

Tabela 2.1

|

0 |

1 |

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

A |

В |

С |

D |

E |

F |

| 000 |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

| 3FO |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

8F |

| 400 |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

| 5FO |

OF |

41 |

OF |

OF |

OF |

OF |

OF |

OF |

48 |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

| 600 |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

| 6FO |

OF |

41 |

OF |

OF |

OF |

OF |

OF |

OF |

48 |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

| 700 |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

| 710 |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

| 720 |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

| 730 |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

| 740 |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

| 750 |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

| 760 |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

| 770 |

10 |

41 |

OF |

OF |

OF |

OF |

OF |

OF |

48 |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

| 780 |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

| 790 |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

| 7AO |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

| 7BO |

20 |

41 |

OF |

OF |

OF |

OF |

OF |

OF |

48 |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

| 7CO |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

| 7DO |

OF |

41 |

OF |

OF |

OF |

OF |

OF |

OF |

48 |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

| 7EO |

OF |

41 |

OF |

OF |

OF |

OF |

OF |

OF |

48 |

OF |

OF |

OF |

OF |

OF |

OF |

OF |

| 7FO |

00 |

01 |

OF |

OF |

OF |

05 |

OF |

07 |

08 |

OF |

OF |

OF |

ОС |

OF |

OE |

OF |

2.2 stołowy.

| 0000 |

0 |

| 0001 |

1 |

| 0010 |

2 |

| 0011 |

3 |

| 0100 |

4 |

| 0101 |

5 |

| 0110 |

6 |

| 0111 |

7 |

| 1000 |

8 |

| 1001 |

9 |

| 1010 |

А |

| 1011 |

В |

| 1100 |

С |

| 1101 |

D |

| 1110 |

E |

| 1111 |

F |

Wskaźnikiem poprawnego ustawienia kodu jest świecenie diody HL1. Elektromagnes jest włączany przez tranzystor VT2. Naciśnięcie przycisku włącza połączenie, a także resetuje wcześniej wybrany kod (przywraca chip D1 do pierwotnego stanu).

Zastosowanie programowalnego układu ułatwia uzyskanie kilku dodatkowych przydatnych funkcji np. przy próbie odnalezienia kodu na wyjściu D1/16 pojawi się sygnał alarmowy (log 1) co doprowadzi do zadziałania przekaźnika K1. Styki K1 1 wchodzą w obwód pętli alarmu bezpieczeństwa. Próba wybrania hasła jest brana pod uwagę, jeśli pierwsze trzy cyfry zostały wprowadzone poprawnie, aw czwartej - błąd.

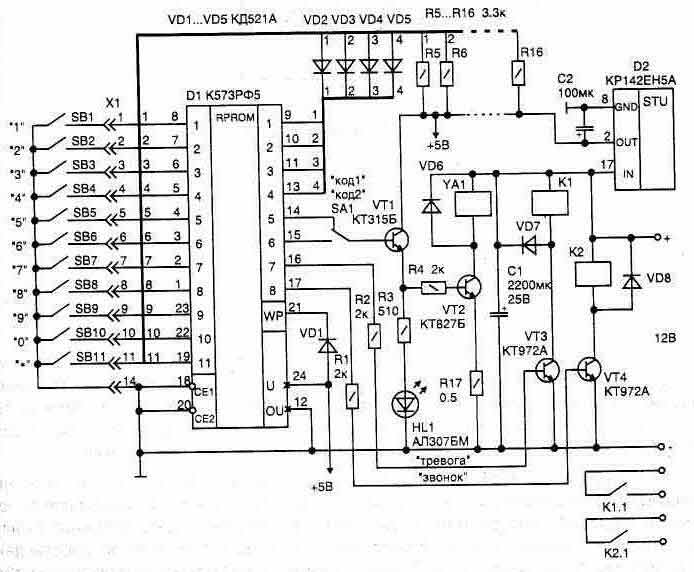

Figa. 2.19 emulator ROM

Przełącznik SA1 umożliwia szybką zmianę kodu bez zmiany kolejności podłączania przycisków do wejść mikroukładu. Kolejność wybierania dla pozycji przełącznika SA1 „KOD 1” to 1-2-3-4-8, a dla pozycji „KOD 2” 4-2-3-1-7. Jednocześnie do wejść mikroukładu można podłączyć przyciski o dowolnych numerach - ważna jest tylko kolejność ich naciskania względem pinów mikroukładu.

Powyższy schemat, pomimo swojej prostoty, ma duże możliwości modyfikacji pod konkretne zadanie. Na przykład wybierany kod może składać się z cyfr dwucyfrowych - w takim przypadku konieczne będzie poprawienie tabeli programowania bez zmiany schematu. Z tego powodu lepiej jest zainstalować mikroukład na gnieździe stykowym.

Topologia płytki drukowanej nie została opracowana, a montaż jest łatwy do wykonania na uniwersalnej płytce prototypowej. Aby wykluczyć podpięcia na przewodach łączących się z przyciskami, urządzenie umieszcza się w pobliżu klawiatury (30-50 cm). W przypadku występowania zakłóceń lub gdy obwód pracuje w warunkach wysokiego poziomu zakłóceń, na wejściach układu D1 można zainstalować kondensatory 0,1 μF podłączone do wspólnego przewodu.

Obwód nie ma krytycznego znaczenia dla typów zastosowanych rezystorów i kondensatorów. Rezystory R5 R16 mogą mieć wartość znamionową 1 ... 8,2 kOhm. Kondensatory C1 ... C2 typu K50-35 na 25 V. Układ D1 zastępuje się 573RF2 lub importowanym analogiem 2716. Można zastosować inne typy programowalnych układów scalonych, na przykład KR556RT6, KR556RT7, ale w tym przypadku może to być konieczne jest dokonanie zmian w schemacie połączeń. Dla wygody podłączenia manipulatora zastosowano złącze X1 typu MPN-14-1.

Urządzenie pobiera w trybie czuwania nie więcej niż 45 mA, co nie jest niezbędne do zasilania stacjonarnego. Jeśli wymagane jest autonomiczne zasilanie, możesz użyć układu 537RU10 lub 537RU8 (ryc. 2.19). Służy jako emulator ROM, dla którego jest zaprogramowany zgodnie z poniższą tabelą z wybranym napięciem programowania 5 V. Aby wyniki przesyłania programu nie zostały utracone po wyłączeniu zasilania, mikroukład jest przesyłany do blok styków obwodu zamka z rezerwowym elementem zasilania (bateria lub akumulator).

Suma kontrolna zaprogramowanego układu wynosi 7ADAH (zastosowano programator KROT/RF).

Publikacja: cxem.net

Zobacz inne artykuły Sekcja Urządzenia zabezpieczające i sygnalizacja obiektów.

Zobacz inne artykuły Sekcja Urządzenia zabezpieczające i sygnalizacja obiektów.

Czytaj i pisz przydatne komentarze do tego artykułu.

Czytaj i pisz przydatne komentarze do tego artykułu.

<< Wstecz

Najnowsze wiadomości o nauce i technologii, nowa elektronika:

Najnowsze wiadomości o nauce i technologii, nowa elektronika:

Sztuczna skóra do emulacji dotyku

15.04.2024

W świecie nowoczesnych technologii, w którym dystans staje się coraz bardziej powszechny, ważne jest utrzymywanie kontaktu i poczucia bliskości. Niedawne odkrycia w dziedzinie sztucznej skóry dokonane przez niemieckich naukowców z Uniwersytetu Saary wyznaczają nową erę wirtualnych interakcji. Niemieccy naukowcy z Uniwersytetu Saary opracowali ultracienkie folie, które mogą przenosić wrażenie dotyku na odległość. Ta najnowocześniejsza technologia zapewnia nowe możliwości wirtualnej komunikacji, szczególnie tym, którzy znajdują się daleko od swoich bliskich. Ultracienkie folie opracowane przez naukowców, o grubości zaledwie 50 mikrometrów, można wkomponować w tekstylia i nosić jak drugą skórę. Folie te działają jak czujniki rozpoznające sygnały dotykowe od mamy lub taty oraz jako elementy uruchamiające, które przekazują te ruchy dziecku. Dotyk rodziców do tkaniny aktywuje czujniki, które reagują na nacisk i odkształcają ultracienką warstwę. Ten ... >>

Żwirek dla kota Petgugu Global

15.04.2024

Opieka nad zwierzętami często może być wyzwaniem, szczególnie jeśli chodzi o utrzymanie domu w czystości. Zaprezentowano nowe, ciekawe rozwiązanie od startupu Petgugu Global, które ułatwi życie właścicielom kotów i pomoże im utrzymać w domu idealną czystość i porządek. Startup Petgugu Global zaprezentował wyjątkową toaletę dla kotów, która automatycznie spłukuje odchody, utrzymując Twój dom w czystości i świeżości. To innowacyjne urządzenie jest wyposażone w różne inteligentne czujniki, które monitorują aktywność Twojego zwierzaka w toalecie i aktywują automatyczne czyszczenie po użyciu. Urządzenie podłącza się do sieci kanalizacyjnej i zapewnia sprawne usuwanie nieczystości bez konieczności ingerencji właściciela. Dodatkowo toaleta ma dużą pojemność do spłukiwania, co czyni ją idealną dla gospodarstw domowych, w których mieszka więcej kotów. Miska na kuwetę Petgugu jest przeznaczona do stosowania z żwirkami rozpuszczalnymi w wodzie i oferuje szereg dodatkowych funkcji ... >>

Atrakcyjność troskliwych mężczyzn

14.04.2024

Od dawna panuje stereotyp, że kobiety wolą „złych chłopców”. Jednak najnowsze badania przeprowadzone przez brytyjskich naukowców z Monash University oferują nowe spojrzenie na tę kwestię. Przyjrzeli się, jak kobiety reagowały na emocjonalną odpowiedzialność mężczyzn i chęć pomagania innym. Wyniki badania mogą zmienić nasze rozumienie tego, co sprawia, że mężczyźni są atrakcyjni dla kobiet. Badanie przeprowadzone przez naukowców z Monash University prowadzi do nowych odkryć na temat atrakcyjności mężczyzn w oczach kobiet. W eksperymencie kobietom pokazywano zdjęcia mężczyzn z krótkimi historiami dotyczącymi ich zachowania w różnych sytuacjach, w tym reakcji na spotkanie z bezdomnym. Część mężczyzn ignorowała bezdomnego, inni natomiast pomagali mu, kupując mu jedzenie. Badanie wykazało, że mężczyźni, którzy okazali empatię i życzliwość, byli bardziej atrakcyjni dla kobiet w porównaniu z mężczyznami, którzy okazali empatię i życzliwość. ... >>

Przypadkowe wiadomości z Archiwum Przypadkowe wiadomości z Archiwum Utworzono ciecz o ujemnej masie

20.04.2017

Peter Engels (Peter Engels) i Michael Forbes (Michael Forbes) (Michael Forbes) z Uniwersytetu Waszyngtońskiego i ich koledzy stworzyli niesamowitą substancję, która pod naciskiem porusza się w kierunku, z którego pochodzi ciśnienie, a nie w tym samym tak jak każda „normalna” materia, zgodnie z drugim prawem Newtona, - „w bezwładnościowym układzie odniesienia przyspieszenie, które otrzymuje punkt materialny o stałej masie jest wprost proporcjonalne do wypadkowej wszystkich sił przyłożonych do niego i odwrotnie proporcjonalne do jego masy."

Teoretycznie jednak materia może mieć masę ujemną, tak jak ładunek elektryczny może być ujemny. W tym stanie materii cząstki poruszają się niezwykle wolno i zgodnie z teorią mechaniki kwantowej zachowują się jak fale. Co więcej, cząstki są zsynchronizowane i poruszają się razem, tworząc „nadciek” – porusza się bez utraty energii.

Naukowcy schłodzili atomy rubidu do temperatury niewiele wyższej od zera absolutnego (około -273°C), tworząc w ten sposób tzw. kondensat Bosego-Einsteina. W tym celu użyli laserów do mocowania atomów rubidu i przesuwania ich tam iz powrotem, zmieniając kierunek obrotu. A kiedy atomy zostały uwolnione z pułapki, rozproszyły się, a niektóre miały ujemną masę.

„Wygląda na to, że rubid uderza w niewidzialną ścianę", powiedział Michael Forbes. „Jesteśmy pierwszymi, którzy osiągnęli taki stopień kontroli nad naturą masy ujemnej, w tym przypadku, bez większych trudności". Ta kontrola zapewnia narzędzie do badania wielkoskalowych zjawisk kosmicznych, takich jak gwiazdy neutronowe, czarne dziury i ciemna energia.

|

Inne ciekawe wiadomości:

Inne ciekawe wiadomości:

▪ Tunel pod Jangcy

▪ Tablet Hyundai A7 za 80 USD: 1,5 GHz, Android 4.0

▪ Woda z powietrza

▪ Industrializacja zmieniła klimat planety

▪ Jak długo będzie róża?

Wiadomości o nauce i technologii, nowa elektronika

Wiadomości o nauce i technologii, nowa elektronika

Ciekawe materiały z bezpłatnej biblioteki technicznej:

Ciekawe materiały z bezpłatnej biblioteki technicznej:

▪ część serwisu Transfer danych. Wybór artykułu

▪ artykuł Stałe rezystory oznaczone kolorami. Informator

▪ artykuł Ile wstrząsów sejsmicznych rocznie doświadcza Ziemia? Szczegółowa odpowiedź

▪ Artykuł z mangostanu. Legendy, uprawa, metody aplikacji

▪ artykuł Automatyczny - włącznik świateł. Encyklopedia elektroniki radiowej i elektrotechniki

▪ artykuł Przenośna stacja radiowa na 430-440 MHz. Encyklopedia elektroniki radiowej i elektrotechniki

Zostaw swój komentarz do tego artykułu:

Zostaw swój komentarz do tego artykułu:

Wszystkie języki tej strony

Wszystkie języki tej strony

Strona główna | biblioteka | Artykuły | Mapa stony | Recenzje witryn

www.diagram.com.ua

2000-2024

Arabic

Arabic Bengali

Bengali Chinese

Chinese English

English French

French German

German Hebrew

Hebrew Hindi

Hindi Italian

Italian Japanese

Japanese Korean

Korean Malay

Malay Polish

Polish Portuguese

Portuguese Spanish

Spanish Turkish

Turkish Ukrainian

Ukrainian Vietnamese

Vietnamese

Zostaw swój komentarz do tego artykułu:

Zostaw swój komentarz do tego artykułu: