|

ENCYKLOPEDIA RADIOELEKTRONIKI I INŻYNIERII ELEKTRYCZNEJ Mikroalarmowy system bezpieczeństwa GSM. Encyklopedia elektroniki radiowej i elektrotechniki

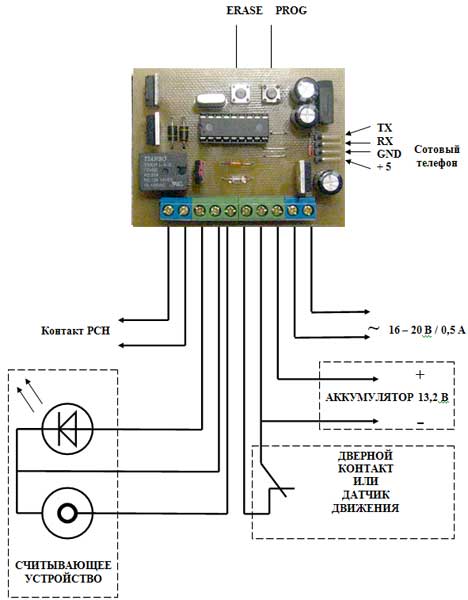

Encyklopedia radioelektroniki i elektrotechniki / Urządzenia zabezpieczające i sygnalizacja obiektów System bezpieczeństwa przeznaczony jest do ochrony mieszkań, domków letniskowych, garaży itp. Podstawą systemu operacyjnego jest kontroler PIC 16F628A. Uzbrajanie i rozbrajanie odbywa się za pomocą kluczy elektronicznych Dallas Semiconductor DS1990. Algorytm działania urządzenia jest następujący: po dotknięciu zarejestrowanego klucza czytnika i zwarciu styków czujnika drzwi system przechodzi w tryb bezpieczeństwa. Sygnalizuje to dioda LED na czytniku – zapala się. Po otwarciu styków, jeśli tryb bezpieczeństwa nie został usunięty poprzez ponowne dotknięcie zarejestrowanego klucza, przekaźnik obciążenia mocy (PLR) zostaje aktywowany i dioda LED miga. RSN umożliwia sterowanie dowolnym obciążeniem do 120 VAC. Jednocześnie na zaprogramowany numer zostaje wysłana wiadomość SMS o naruszeniu strefy bezpieczeństwa. Po 75 sekundach pracy RCH zostaje wyłączony, a jeśli pętla jest w stanie zamkniętym, wysyłany jest SMS z informacją, że urządzenie ponownie przechodzi w tryb bezpieczeństwa. Jeżeli strefa bezpieczeństwa nie zostanie przywrócona (pętla jest w stanie otwartym) wysyłany jest SMS z informacją, że urządzenie nie jest ustawione w tryb bezpieczeństwa i RCH zaczyna pracować w trybie impulsowym: zamknięta - 2 sekundy, otwarta - 4 sekundy. Jeśli w tym momencie pętla powróci do stanu zamkniętego, urządzenie ponownie przejdzie w tryb bezpieczeństwa i wyśle w tej sprawie odpowiedni SMS. Po zresetowaniu do trybu bezpieczeństwa dioda LED będzie nadal migać z częstotliwością o połowę mniejszą niż podczas alarmu. Po dotknięciu czytnika niezarejestrowanym kluczem zabrzmi krótki (1 sekundowy) sygnał dźwiękowy i urządzenie pozostanie w pierwotnym stanie. W sumie pamięć mikrokontrolera może rejestrować одного do piętnaście Klucze. Istnieje możliwość usunięcia wszystkich kluczy i dodania nowych. Za pomocą przycisku usuń wszystkie klucze ERASE, do nagrywania - przycisk ŻARCIE. Należy pamiętać, że zarejestrowanie 16-tego klucza spowoduje usunięcie pierwszego, 17-tego usunie drugi klucz itd. Urządzenie posiada akumulator zapasowy na wypadek zaniku napięcia sieciowego oraz zapewnia pracę awaryjną. Z systemu operacyjnego można także korzystać w trybie offline, bez telefonu komórkowego. W takim przypadku zadziała tylko RSN. Na karcie SIM należy nagrać i zapisać następujące wiadomości: 1 komórkowa karta SIM - „NARUSZENIE STREFY BEZPIECZEŃSTWA”

Ostrzeżenie! Podana sekwencja NUMERÓW komórek jest wymagana! SMS-y należy zapisywać wyłącznie na karcie SIM, a nie w pamięci telefonu! Tekst może być oczywiście inny, najważniejsze jest to, że jego istota jest jasna. Transformator mocy jest już zainstalowany i podłączony w systemie operacyjnym. Wszystkie pozostałe połączenia należy wykonać ściśle według schematu elektrycznego! Kabel łączący z telefonem komórkowym należy podłączyć do systemu operacyjnego w taki sposób, aby strzałka (trójkąt) na nim znajdowała się na górze. Przekaźnik K1 należy zbocznikować diodą VD7 - jest na to miejsce na płytce drukowanej. Dioda typu FR157 Podłączanie do telefonu Siemens C35, M35 itp. linie sygnałowe TX i RX:

Programowanie Napisz wiadomości do Karta SIM 1. Włóż aktywowaną kartę SIM do telefonu. Usuń WSZYSTKIE wiadomości, jeśli są jakieś na tej karcie - tj. Przed nagraniem informacyjnego SMS-a należy go całkowicie wyczyścić. 2. Wpisz pierwszą wiadomość - „NARUSZENIE STREFY BEZPIECZEŃSTWA” i numer, na który chcesz, aby ta wiadomość została wysłana w przypadku uruchomienia systemu operacyjnego. Zapisz tego SMS-a na swojej karcie SIM - musi być zapisany w komórce № 1. 3. Wpisz drugi komunikat - „System operacyjny jest ustawiony w trybie bezpieczeństwa” i podobnie zapisz go w komórce № 2 4. Wpisz trzeci komunikat - „System operacyjny NIE jest zainstalowany w trybie bezpieczeństwa” i zapisz go w komórce № 3 5. Następnie telefonu można używać w połączeniu z systemem bezpieczeństwa. Ostrzeżenie! Podana sekwencja NUMERÓW komórek jest wymagana! SMS-y należy zapisywać wyłącznie na karcie SIM, a nie w PAMIĘCI telefonu! Tekst może być oczywiście inny, najważniejsze jest to, że jego istota jest jasna. Możesz nagrywać wiadomości na dowolnym innym telefonie, a następnie włożyć kartę do telefonu komórkowego systemu alarmowego. Kolejność pisania kluczy IBUTTON 1. Najpierw czyszczona jest pamięć mikrokontrolera. W tym celu należy nacisnąć przycisk ERASE. W takim przypadku RCH będzie działać przez chwilę, dioda LED zaświeci się, a system operacyjny automatycznie przełączy się w tryb nagrywania klawiszy. 2. Krótko (nie dłużej niż 1 sekundę) kolejno przykładaj klawisze do czytnika (maksymalnie 15 klawiszy). 3. Potwierdzeniem pomyślnej rejestracji będzie jednorazowe mignięcie diody czytnika i krótkotrwała aktywacja PCH. 4. Po około 50 sekundach od zarejestrowania ostatniego klucza urządzenie wyjdzie z trybu nagrywania, o czym na wyświetlaczu pojawi się komunikat „Zapisywanie kluczy zakończone”, natomiast PCH przez chwilę zacznie działać i dioda LED zgaśnie. Pamiętaj, że możesz zarejestrować maksymalnie 15 kluczy. Zarejestrowanie 16-tego klucza spowoduje usunięcie pierwszego klucza, 17-tego usunie drugi i tak dalej. Podczas rejestracji czas dotknięcia czytnika nie może być dłuższy niż 1 sekunda, w przeciwnym razie nastąpi podwójna rejestracja tego samego klucza. 5. Aby nagrać nowe klucze, naciśnij przycisk PROG i powtórz kroki zaczynając od kroku 2. Schemat połączeń

Firmware HEX, pliki w formacie LAY do pobrania tutaj (40 kb) Autor: Michaił (alarm.gsm [pies] gmail.com); Publikacja: cxem.net

Sztuczna skóra do emulacji dotyku

15.04.2024 Żwirek dla kota Petgugu Global

15.04.2024 Atrakcyjność troskliwych mężczyzn

14.04.2024

▪ Zdjęcie rentgenowskie ujawniło problem z baterią ▪ Zsyntetyzowane alternatywne DNA i RNA ▪ Telewizory Sharp i Pioneer są uznawane za najbardziej przyjazne dla środowiska ▪ Zmniejszony pobór mocy rdzenia graficznego ▪ Kompaktowe skanery Brother ADS-1100W i ADS-1600W

▪ sekcja witryny Regulacja tonu i głośności. Wybór artykułu ▪ artykuł Altana pod namiotem. Wskazówki dla mistrza domu ▪ artykuł o papai. Legendy, uprawa, metody aplikacji ▪ artykuł Niezwykłe laski. Sekret ostrości

Strona główna | biblioteka | Artykuły | Mapa stony | Recenzje witryn www.diagram.com.ua |

Arabic

Arabic Bengali

Bengali Chinese

Chinese English

English French

French German

German Hebrew

Hebrew Hindi

Hindi Italian

Italian Japanese

Japanese Korean

Korean Malay

Malay Polish

Polish Portuguese

Portuguese Spanish

Spanish Turkish

Turkish Ukrainian

Ukrainian Vietnamese

Vietnamese

Zostaw swój komentarz do tego artykułu:

Zostaw swój komentarz do tego artykułu: