|

Notatki z wykładów, ściągawki

Baza danych. Notatki z wykładu: krótko, najważniejsze

Katalog / Notatki z wykładów, ściągawki Spis treści

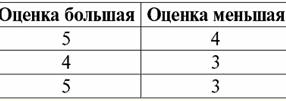

Wykład nr 1. Wprowadzenie 1. Systemy zarządzania bazami danych Systemy zarządzania bazami danych (DBMS) to specjalistyczne oprogramowanie, które umożliwia: 1) na stałe przechowywać dowolnie duże (ale nie nieskończone) ilości danych; 2) wyodrębnić i zmodyfikować te przechowywane dane w taki czy inny sposób, za pomocą tzw. zapytań; 3) tworzyć nowe bazy danych, tj. opisywać logiczne struktury danych i ustalać ich strukturę, tj. udostępniać interfejs programistyczny; 4) uzyskiwać dostęp do przechowywanych danych przez kilku użytkowników jednocześnie (tj. zapewniać dostęp do mechanizmu zarządzania transakcjami). W związku z powyższym, Baza danych to zbiory danych znajdujące się pod kontrolą systemów zarządzania. Obecnie systemy zarządzania bazami danych są najbardziej złożonymi produktami oprogramowania na rynku i stanowią jego podstawę. W przyszłości planowane jest prowadzenie prac rozwojowych nad połączeniem konwencjonalnych systemów zarządzania bazami danych z programowaniem obiektowym (OOP) i technologiami internetowymi. Początkowo DBMS opierały się na: hierarchiczny и modele danych sieciowych, tj. może pracować tylko ze strukturami drzewiastymi i grafowymi. W procesie rozwoju w 1970 roku pojawiły się systemy zarządzania bazami danych zaproponowane przez Codda, oparte na: relacyjny model danych. 2. Relacyjne bazy danych Termin „relacyjny” pochodzi od angielskiego słowa „relation” – „relationship”. W najbardziej ogólnym sensie matematycznym (jak pamiętamy z klasycznego kursu algebry zbiorów) postawa - to zestaw R = {(x1,..., xn) | X1 A1,...,Xn ∈ An}, gdzie1,..., An to zbiory tworzące produkt kartezjański. W ten sposób, stosunek R jest podzbiorem iloczynu kartezjańskiego zbiorów: A1 x... x An : R ⊆ A 1 x... x An. Rozważmy na przykład relacje binarne ścisłego porządku „większe niż” i „mniejsze niż” na zbiorze uporządkowanych par liczb A 1 = A2 = {3, 4, 5}: R> = {(3, 4), (4, 5), (3, 5)} ⊂ A1 x A2; R< = {(5, 4), (4, 3), (5, 3)} ⊂ A1 x A2. Relacje te można przedstawić w formie tabel. Stosunek „większy niż”>:

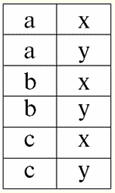

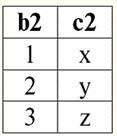

Stosunek „mniej niż” R<:

Widzimy zatem, że w relacyjnych bazach danych duża różnorodność danych jest zorganizowana w formie relacji i może być prezentowana w formie tabel. Należy zauważyć, że te dwie relacje R> i R< nie są sobie równoważne, innymi słowy tabele odpowiadające tym relacjom nie są sobie równe. Tak więc formy reprezentacji danych w relacyjnych bazach danych mogą być różne. Jak objawia się ta możliwość odmiennej reprezentacji w naszym przypadku? Relacje R> i R< - są to zbiory, a zbiór jest strukturą nieuporządkowaną, co oznacza, że w tabelach odpowiadających tym relacjom wiersze mogą być ze sobą zamieniane. Ale jednocześnie elementy tych zbiorów są zbiorami uporządkowanymi, w naszym przypadku - uporządkowanymi parami liczb 3, 4, 5, co oznacza, że kolumny nie mogą być zamieniane. Pokazaliśmy zatem, że reprezentacja relacji (w sensie matematycznym) w postaci tabeli o dowolnej kolejności wierszy i ustalonej liczbie kolumn jest akceptowalną, poprawną formą reprezentacji relacji. Ale jeśli weźmiemy pod uwagę relacje R> i R< z punktu widzenia zawartych w nich informacji widać, że są one równoważne. Dlatego w relacyjnych bazach danych pojęcie „związek” ma nieco inne znaczenie niż relacja w matematyce ogólnej. Mianowicie nie jest to związane z uporządkowaniem według kolumn w tabelarycznej formie prezentacji. Zamiast tego wprowadzono tak zwane schematy relacji „wiersz – nagłówek kolumny”, tzn. każda kolumna otrzymuje nagłówek, po którym można je dowolnie zamieniać. Tak będzie wyglądać nasza relacja R> i R< w relacyjnej bazie danych. Ścisła relacja porządku (zamiast relacji R>):

Ścisła relacja porządku (zamiast relacji R<):

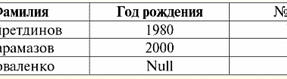

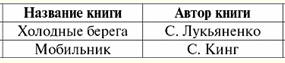

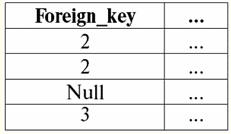

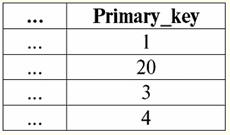

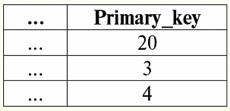

Obie tabele-relacje otrzymują nową (w tym przypadku taką samą, ponieważ wprowadzając dodatkowe nagłówki wymazaliśmy różnice między relacjami R> i R<) tytuł. Widzimy więc, że za pomocą tak prostej sztuczki, jak dodanie niezbędnych nagłówków do tabel, dochodzimy do tego, że relacje R> i R< stają się sobie równoważni. Zatem dochodzimy do wniosku, że pojęcie „związku” w ogólnym sensie matematycznym i relacyjnym nie jest całkowicie zbieżne, nie są identyczne. Obecnie systemy zarządzania relacyjnymi bazami danych stanowią podstawę rynku technologii informatycznych. Prowadzone są dalsze badania w kierunku łączenia różnych stopni modelu relacyjnego. Wykład 2. Brakujące dane W systemach zarządzania bazami danych do wykrywania brakujących danych opisane są dwa rodzaje wartości: puste (lub Puste-wartości) i niezdefiniowane (lub Null-wartości). W niektórych (głównie komercyjnych) literaturze wartości Null są czasami określane jako wartości puste lub wartości null, ale jest to niepoprawne. Znaczenie pustych i nieokreślonych znaczeń jest zasadniczo różne, dlatego konieczne jest uważne monitorowanie kontekstu użycia określonego terminu. 1. Puste wartości (puste-wartości) pusta wartość to tylko jedna z wielu możliwych wartości dla jakiegoś dobrze zdefiniowanego typu danych. Wymieniamy najbardziej „naturalne”, natychmiastowe puste wartości (czyli puste wartości, które moglibyśmy przydzielić sami bez dodatkowych informacji): 1) 0 (zero) - wartość null jest pusta dla numerycznych typów danych; 2) false (zły) - jest pustą wartością dla typu danych binarnych; 3) B'' - pusty ciąg bitów dla ciągów o zmiennej długości; 4) "" - pusty ciąg dla ciągów znaków o zmiennej długości. W powyższych przypadkach można określić, czy wartość jest pusta, czy nie, porównując istniejącą wartość ze stałą pustą zdefiniowaną dla każdego typu danych. Jednak systemy zarządzania bazami danych, ze względu na zaimplementowane w nich schematy długoterminowego przechowywania danych, mogą pracować tylko z ciągami o stałej długości. Z tego powodu pusty ciąg bitów można nazwać ciągiem zer binarnych. Lub ciąg składający się ze spacji lub innych znaków sterujących jest pustym ciągiem znaków. Oto kilka przykładów ciągów pustych o stałej długości: 1) B'0'; 2) B'000'; 3) ' '. Jak w takich przypadkach rozpoznać, czy ciąg jest pusty? W systemach zarządzania bazami danych do testowania pustki wykorzystywana jest funkcja logiczna, czyli predykat IsEmpty(<wyrażenie>), co dosłownie oznacza „jeść puste”. Ten predykat jest zwykle wbudowany w system zarządzania bazą danych i można go zastosować do dowolnego typu wyrażenia. Jeżeli takiego predykatu nie ma w systemach zarządzania bazami danych, to można samodzielnie napisać funkcję logiczną i dołączyć ją do listy obiektów projektowanej bazy danych. Rozważ inny przykład, w którym nie jest tak łatwo określić, czy mamy pustą wartość. Dane typu daty. Która wartość w tym typie powinna być uważana za wartość pustą, jeśli data może się różnić w zakresie od 01.01.0100. przed 31.12.9999? W tym celu w DBMS wprowadzane jest specjalne oznaczenie dla константы пустой даты {...}, jeśli zapisana jest wartość tego typu: {DD. MM. RR} lub {RR. MM. DD}. Przy tej wartości następuje porównanie podczas sprawdzania wartości pod kątem pustki. Uznawana jest za dobrze zdefiniowaną, „pełną” wartość wyrażenia tego typu i najmniejszą możliwą. Podczas pracy z bazami danych wartości null są często używane jako wartości domyślne lub są używane w przypadku braku wartości wyrażeń. 2. Niezdefiniowane wartości (Wartości zerowe) Słowo Null używany do oznaczenia niezdefiniowane wartości w bazach danych. Aby lepiej zrozumieć, jakie wartości są rozumiane jako niezdefiniowane, rozważ tabelę będącą fragmentem bazy danych:

W ten sposób niezdefiniowana wartość lub Wartość zerowa - to jest: 1) nieznana, ale zwykła, tj. obowiązująca wartość. Na przykład pan Khairetdinov, który jest numerem jeden w naszej bazie danych, niewątpliwie ma pewne dane paszportowe (jak osoba urodzona w 1980 roku i obywatel kraju), ale nie są one znane, dlatego nie są uwzględniane w bazie . Dlatego wartość Null zostanie zapisana w odpowiedniej kolumnie tabeli; 2) nie dotyczy wartości. Pan Karamazow (nr 2 w naszej bazie danych) po prostu nie może mieć żadnych danych paszportowych, ponieważ w momencie tworzenia tej bazy danych lub wprowadzania do niej danych był dzieckiem; 3) wartość dowolnej komórki tabeli, jeśli nie możemy powiedzieć, czy ma ona zastosowanie, czy nie. Na przykład pan Kovalenko, który zajmuje trzecie miejsce w opracowanej przez nas bazie danych, nie zna roku urodzenia, więc nie możemy z całą pewnością stwierdzić, czy ma dane paszportowe, czy też nie. I w konsekwencji wartości dwóch komórek w linii poświęconej panu Kovalenko będą wartością zerową (pierwsza - jako nieznana w ogóle, druga - jako wartość, której natura jest nieznana). Jak każdy inny typ danych, wartości Null również mają pewność właściwości. Wymieniamy najważniejsze z nich: 1) z biegiem czasu rozumienie wartości Null może ulec zmianie. Na przykład dla pana Karamazowa (nr 2 w naszej bazie danych) w 2014 roku, tj. po osiągnięciu pełnoletności, wartość zero zmieni się na określoną, dobrze określoną wartość; 2) Wartość pusta może być przypisana zmiennej lub stałej dowolnego typu (numeryczna, łańcuchowa, logiczna, data, godzina itp.); 3) wynikiem wszelkich operacji na wyrażeniach z wartościami Null jako argumentami jest wartość Null; 4) wyjątkiem od poprzedniej reguły są operacje koniunkcji i alternatywy w warunkach praw absorpcji (więcej szczegółów na temat praw absorpcji w paragrafie 4 wykładu nr 2). 3. Wartości Null i ogólna zasada oceny wyrażeń Porozmawiajmy więcej o akcjach na wyrażeniach zawierających wartości Null. Ogólna zasada postępowania z wartościami Null (że wynikiem operacji na wartościach Null jest wartość Null) dotyczy następujących operacji: 1) do arytmetyki; 2) do operacji bitowych negacji, koniunkcji i alternatywy (z wyjątkiem praw absorpcji); 3) do operacji na ciągach (na przykład konkatenacja - konkatenacja ciągów); 4) do operacji porównawczych (<, ≤, ≠, ≥, >). Podajmy przykłady. W wyniku zastosowania następujących operacji zostaną uzyskane wartości Null: 3 + zero, 1/ zero, (Iwanow' + '' + zero) ≔ zero Tutaj zamiast zwykłej równości używamy operacja zastępcza „≔” ze względu na szczególny charakter pracy z wartościami Null. W dalszej części ten znak będzie również używany w podobnych sytuacjach, co oznacza, że wyrażenie po prawej stronie symbolu wieloznacznego może zastąpić dowolne wyrażenie z listy znajdującej się po lewej stronie znaku wieloznacznego. Charakter wartości Null często powoduje, że niektóre wyrażenia generują wartość Null zamiast oczekiwanej wartości null, na przykład: (x - x), y * (x - x), x * 0 ≔ Null, gdy x = Null. Chodzi o to, że podstawiając na przykład wartość x = Null do wyrażenia (x - x), otrzymujemy wyrażenie (Null - Null) i ogólną zasadę obliczania wartości wyrażenia zawierającego wartości Null wejdzie w życie, a informacja o tym, że tutaj wartość Null odpowiada tej samej zmiennej ginie. Możemy wnioskować, że przy obliczaniu dowolnych operacji innych niż logiczne wartości Null są interpretowane jako nieodpowiedni, a zatem wynik jest również wartością Null. Użycie wartości Null w operacjach porównania prowadzi do nie mniej nieoczekiwanych wyników. Na przykład następujące wyrażenia również generują wartości Null zamiast oczekiwanych wartości logicznych True lub False: (null < null); (Zero ≤ zero); (null = zero); (null ≠ zero); (Null > Null); (null ≥ zero) ≔ zero; W związku z tym dochodzimy do wniosku, że nie można powiedzieć, że wartość Null jest sobie równa lub nie równa sobie. Każde nowe wystąpienie wartości Null jest traktowane jako niezależne, a za każdym razem wartości Null są traktowane jako różne nieznane wartości. Pod tym względem wartości Null zasadniczo różnią się od wszystkich innych typów danych, ponieważ wiemy, że można bezpiecznie powiedzieć o wszystkich przekazanych wcześniej wartościach i ich typach, że są sobie równe lub nierówne. Widzimy więc, że wartości Null nie są wartościami zmiennych w zwykłym znaczeniu tego słowa. W związku z tym niemożliwe staje się porównywanie wartości zmiennych lub wyrażeń zawierających wartości Null, ponieważ w wyniku otrzymamy nie wartości logiczne True lub False, ale wartości Null, jak w poniższych przykładach: (x < zero); (x ≤ zero); (x=Null); (x ≠ zero); (x > zero); (x ≥ zero) ≔ zero; Dlatego, analogicznie do pustych wartości, aby sprawdzić wyrażenie pod kątem wartości Null, należy użyć specjalnego predykatu: IsNull(<wyrażenie>), co dosłownie oznacza „jest zerowa”. Funkcja Boolean zwraca True, jeśli wyrażenie zawiera wartość Null lub ma wartość Null, a False w przeciwnym razie, ale nigdy nie zwraca wartości Null. Predykat IsNull można zastosować do zmiennych i wyrażeń dowolnego typu. Po zastosowaniu do wyrażeń typu pustego predykat zawsze zwróci False. Na przykład:

Tak więc rzeczywiście widzimy, że w pierwszym przypadku, gdy predykat IsNull został wzięty od zera, wynik okazał się fałszem. We wszystkich przypadkach, w tym w drugim i trzecim, gdy argumenty funkcji logicznej okazały się równe wartości Null, a w czwartym przypadku, gdy sam argument początkowo był równy wartości Null, predykat zwrócił True. 4. Wartości Null i operacje logiczne Zazwyczaj w systemach zarządzania bazami danych bezpośrednio obsługiwane są tylko trzy operacje logiczne: negacja ¬, koniunkcja & i alternatywa ∨. Operacje następstwa ⇒ i równoważności ⇔ wyraża się za pomocą podstawień: (x ⇒ y) ≔ (¬x ∨ y); (x ⇔ y) ≔ (x ⇒ y) & (y ⇒ x); Należy zauważyć, że te podstawienia są w pełni zachowywane podczas używania wartości Null. Co ciekawe, używając operatora negacji "¬" każda z operacji koniunkcja & lub alternatywa ∨ może być wyrażona jedna przez drugą w następujący sposób: (x i y) ¬ (¬x ¬y); (x ∨ y) ≔ ¬(¬x i ¬y); Te podstawienia, jak również poprzednie, nie podlegają wartościom Null. A teraz podamy tabele prawdy operacji logicznych negacji, koniunkcji i alternatywy, ale oprócz zwykłych wartości True i False jako operandów używamy również wartości Null. Dla wygody wprowadzamy następującą notację: zamiast True napiszemy t, zamiast False - f, a zamiast Null - n. 1. Odmowa XX.

Warto zwrócić uwagę na następujące ciekawostki dotyczące operacji negacji przy użyciu wartości Null: 1) ¬¬x ≔ x - prawo podwójnej negacji; 2) ¬Null ≔ Null — wartość Null jest punktem stałym. 2. Koniunkcja x i y.

Ta operacja ma również swoje własne właściwości: 1) x & y ≔ y & x - przemienność; 2) x & x ≔ x - idempotencja; 3) False & y ≔ False, tutaj False jest elementem absorbującym; 4) Prawda i y ≔ y, tutaj Prawda jest elementem neutralnym. 3. Iloczyn x ∨ y.

cechy: 1) x y ≔ y ∨ x - przemienność; 2) x x ≔ x - idempotencja; 3) Fałsz ∨ y ≔ y, tutaj Fałsz jest elementem neutralnym; 4) Prawda ∨ y ≔ Prawda, tutaj Prawda jest elementem absorbującym. Wyjątkiem od ogólnej reguły są zasady obliczania operacji logicznych koniunkcja & i alternatywa ∨ w warunkach działania prawa absorpcji: (Fałsz & y) ≔ (x & Fałsz) ≔ Fałsz; (Prawda ∨ y) ≔ (x ∨ Prawda) ≔ Prawda; Te dodatkowe zasady są sformułowane w taki sposób, że przy zastępowaniu wartości Null wartością Fałsz lub Prawda wynik nadal nie będzie zależał od tej wartości. Jak wcześniej pokazano w przypadku innych typów operacji, użycie wartości Null w operacjach logicznych może również skutkować nieoczekiwanymi wartościami. Na przykład logika na pierwszy rzut oka jest złamana prawo wyłączenia trzeciej (x ∨ ¬x) i prawo refleksyjności (x = x), ponieważ dla x ≔ Null mamy: (x ∨ ¬x), (x = x) ≔ Zero. Prawa nie są egzekwowane! Wyjaśnia się to w ten sam sposób, jak poprzednio: po podstawieniu wartości Null do wyrażenia, informacja, że ta wartość jest raportowana przez tę samą zmienną, zostaje utracona i obowiązuje ogólna zasada pracy z wartościami Null. Zatem dochodzimy do wniosku: podczas wykonywania operacji logicznych z wartościami Null jako operandem, wartości te są określane przez systemy zarządzania bazami danych jako dotyczy, ale nieznane. 5. Wartości Null i sprawdzanie warunków Tak więc z powyższego możemy wywnioskować, że w logice systemów zarządzania bazami danych nie istnieją dwie wartości logiczne (True i False), ale trzy, ponieważ wartość Null jest również uważana za jedną z możliwych wartości logicznych. Dlatego często nazywa się ją wartością nieznaną, wartością nieznaną. Jednak mimo to w systemach zarządzania bazami danych implementowana jest tylko logika dwuwartościowa. Dlatego warunek o wartości Null (niezdefiniowany warunek) musi być interpretowany przez maszynę jako Prawda lub Fałsz. Domyślnie język DBMS rozpoznaje warunek o wartości Null jako False. Zilustrujemy to następującymi przykładami implementacji instrukcji warunkowych If i While w systemach zarządzania bazami danych: Jeśli P, to A inaczej B; Ten wpis oznacza: jeśli P ma wartość Prawda, to wykonywana jest akcja A, a jeśli P ma wartość Fałsz lub Null, to wykonywana jest akcja B. Teraz zastosujemy operację negacji do tego operatora, otrzymujemy: Jeśli ¬P to B inaczej A; Z kolei ten operator oznacza, co następuje: jeśli ¬P ma wartość Prawda, to wykonywana jest akcja B, a jeśli ¬P ma wartość Fałsz lub Null, to akcja A zostanie wykonana. I znowu, jak widzimy, gdy pojawia się wartość Null, napotykamy nieoczekiwane wyniki. Chodzi o to, że dwie instrukcje If w tym przykładzie nie są równoważne! Chociaż jeden z nich uzyskuje się od drugiego poprzez zanegowanie warunku i przestawienie gałęzi, czyli przez standardową operację. Takie operatory są generalnie równoważne! Ale w naszym przykładzie widzimy, że zerowa wartość warunku P w pierwszym przypadku odpowiada poleceniu B, aw drugim - A. Rozważmy teraz działanie instrukcji warunkowej while: Podczas gdy P zrobić A; B; Jak działa ten operator? Dopóki P ma wartość Prawda, akcja A zostanie wykonana, a gdy P będzie fałszem lub zerem, zostanie wykonana akcja B. Ale wartości Null nie zawsze są interpretowane jako False. Na przykład w ograniczeniach integralności niezdefiniowane warunki są uznawane za Prawda (ograniczenia integralności to warunki, które są nakładane na dane wejściowe i zapewniają ich poprawność). Dzieje się tak dlatego, że w takich ograniczeniach należy odrzucać tylko celowo fałszywe dane. I znowu, w systemach zarządzania bazami danych jest specjalny funkcja podstawienia IfNull(ograniczenia integralności, True), za pomocą którego można jawnie przedstawić wartości Null i niezdefiniowane warunki. Przepiszmy warunkowe instrukcje If i While za pomocą tej funkcji: 1) Jeśli IfNull (P, False) to A w przeciwnym razie B; 2) Podczas gdy IfNull (P, False) wykonaj A; B; Tak więc funkcja podstawienia IfNull(wyrażenie 1, wyrażenie 2) zwraca wartość pierwszego wyrażenia, jeśli nie zawiera wartości Null, aw przeciwnym razie wartość drugiego wyrażenia. Należy zauważyć, że nie ma ograniczeń co do typu wyrażenia zwracanego przez funkcję IfNull. Dlatego za pomocą tej funkcji można jawnie przesłonić wszelkie reguły pracy z wartościami Null. Wykład 3. Obiekty danych relacyjnych 1. Wymagania dotyczące tabelarycznej formy reprezentacji relacji 1. Pierwszym warunkiem tabelarycznej postaci reprezentacji relacji jest skończoność. Praca z nieskończonymi tabelami, relacjami lub innymi reprezentacjami i organizacjami danych jest niewygodna, rzadko uzasadnia włożony wysiłek, a ponadto ten kierunek ma niewiele praktycznego zastosowania. Ale oprócz tego, całkiem oczekiwane, są inne wymagania. 2. Nagłówek tabeli reprezentującej relację musi koniecznie składać się z jednego wiersza - nagłówka kolumn oraz z unikalnymi nazwami. Nagłówki wielopoziomowe są niedozwolone. Na przykład te:

Wszystkie nagłówki wielowarstwowe są zastępowane nagłówkami jednowarstwowymi, wybierając odpowiednie nagłówki. W naszym przykładzie tabela po określonych przekształceniach będzie wyglądać tak:

Widzimy, że nazwa każdej kolumny jest unikalna, więc można je dowolnie zamieniać, tzn. ich kolejność staje się nieistotna. A to bardzo ważne, bo to trzecia właściwość. 3. Kolejność wierszy nie powinna być znacząca. Jednak ten wymóg nie jest również ściśle restrykcyjny, ponieważ każdą tabelę można łatwo sprowadzić do wymaganej formy. Na przykład możesz wprowadzić dodatkową kolumnę, która określi kolejność wierszy. W tym przypadku również nic się nie zmieni po przestawieniu linii. Oto przykład takiego stołu:

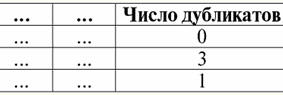

4. W tabeli reprezentującej relację nie powinno być zduplikowanych wierszy. Jeśli w tabeli znajdują się zduplikowane wiersze, można to łatwo naprawić, wprowadzając dodatkową kolumnę odpowiedzialną za liczbę duplikatów każdego wiersza, na przykład:

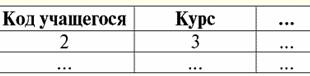

Poniższa właściwość jest również całkiem oczekiwana, ponieważ leży u podstaw wszystkich zasad programowania i projektowania relacyjnych baz danych. 5. Dane we wszystkich kolumnach muszą być tego samego typu. A poza tym muszą być prostego typu. Wyjaśnijmy, czym są proste i złożone typy danych. Prosty typ danych to taki, którego wartości danych są niezłożone, to znaczy nie zawierają części składowych. Dlatego w kolumnach tabeli nie powinny znajdować się ani listy, ani tablice, ani drzewa, ani podobne obiekty złożone. Takie obiekty są złożony typ danych - w systemach zarządzania relacyjnymi bazami danych są one same prezentowane w postaci niezależnych tabel-relacji. 2. Domeny i atrybuty Domeny i atrybuty to podstawowe pojęcia w teorii tworzenia i zarządzania bazami danych. Wyjaśnijmy, co to jest. Formalnie, domena atrybutów (oznaczony przez dom(a)), gdzie a jest atrybutem, jest zdefiniowany jako zbiór poprawnych wartości tego samego typu co odpowiadający atrybut a. Ten typ musi być prosty, czyli: dom(a) ⊆ {x | typ(x) = typ(a)}; Atrybut (oznaczony a) jest z kolei definiowany jako uporządkowana para składająca się z nazwy atrybutu name(a) oraz domeny atrybutu dom(a), czyli: a = (imię(a): dom(a)); Ta definicja używa ":" zamiast zwykłego "," (jak w standardowych definicjach par uporządkowanych). Ma to na celu podkreślenie powiązania domeny atrybutu z typem danych atrybutu. Oto kilka przykładów różnych atrybutów: а1 = (Kurs: {1, 2, 3, 4, 5}); а2 = (MasaKg: {x | typ(x) = rzeczywista, x 0}); а3 = (DługośćSm: {x | typ(x) = rzeczywista, x 0}); Zauważ, że atrybuty a2 i a3 domeny są formalnie zgodne. Ale znaczenie semantyczne tych atrybutów jest inne, ponieważ porównywanie wartości masy i długości jest bez znaczenia. Dlatego domena atrybutów jest powiązana nie tylko z typem poprawnych wartości, ale także z znaczeniem semantycznym. W formie tabelarycznej relacji atrybut jest wyświetlany jako nagłówek kolumny w tabeli, a domena atrybutu nie jest określona, ale jest domniemana. To wygląda tak:

Łatwo zauważyć, że tutaj każdy z nagłówków a1, A2, A3 kolumny tabeli reprezentujące relację są osobnym atrybutem. 3. Schematy relacji. Krotki nazwanych wartości W teorii i praktyce DBMS podstawowe są koncepcje schematu relacji i nazwanej wartości krotki w atrybucie. Przynieśmy je. schemat relacji (oznaczony przez S) jest zdefiniowany jako skończony zbiór atrybutów o unikalnych nazwach, tj.: S = {a | a S}; W każdej tabeli, która reprezentuje relację, wszystkie nagłówki kolumn (wszystkie atrybuty) są łączone w schemat relacji. Liczba atrybutów w schemacie relacji określa stopień to postawy i oznaczamy jako liczność zbioru: |S|. Schemat relacji może być powiązany z nazwą schematu relacji. W formie tabelarycznej reprezentacji relacji, jak łatwo zauważyć, schemat relacji to nic innego jak wiersz nagłówków kolumn.

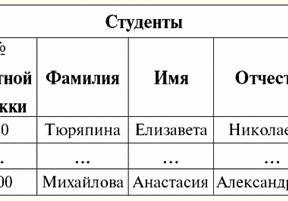

S = {a1, A2, A3, A4} - schemat relacji tej tabeli. Nazwa relacji jest wyświetlana jako schematyczny nagłówek tabeli. W formie tekstowej schemat relacji może być reprezentowany jako nazwana lista nazw atrybutów, na przykład: Uczniowie (numer księgi szkolnej, nazwisko, imię, nazwisko patronimiczne, data urodzenia). Tutaj, podobnie jak w formie tabelarycznej, domeny atrybutów nie są określone, ale implikowane. Z definicji wynika, że schemat relacji również może być pusty (S = ∅). To prawda, że jest to możliwe tylko w teorii, ponieważ w praktyce system zarządzania bazą danych nigdy nie pozwoli na stworzenie pustego schematu relacji. Nazwana wartość krotki w atrybucie (oznaczony przez t(a)) definiuje się przez analogię z atrybutem jako uporządkowaną parę składającą się z nazwy atrybutu i wartości atrybutu, tj.: t(a) = (nazwa(a) : x), x ∈ dom(a); Widzimy, że wartość atrybutu jest pobierana z domeny atrybutu. W formie tabelarycznej relacji każda nazwana wartość krotki w atrybucie jest odpowiednią komórką tabeli:

Tutaj t(a1), t(a2), t(a3) - nazwane wartości krotki t na atrybutach a1I2I3. Najprostsze przykłady nazwanych wartości krotek na atrybutach: (Kurs: 5), (Punktacja: 5); Tutaj Course i Score są nazwami odpowiednio dwóch atrybutów, a 5 to jedna z ich wartości zaczerpnięta z ich domen. Oczywiście, chociaż wartości te są w obu przypadkach równe, to są one semantycznie różne, gdyż zbiory tych wartości w obu przypadkach różnią się od siebie. 4. Krotki. Typy krotek Pojęcie krotki w systemach zarządzania bazami danych można intuicyjnie odnaleźć już w poprzednim punkcie, kiedy mówiliśmy o nazwanej wartości krotki na różnych atrybutach. Więc, orszak (oznaczony przez t, z angielskiego. krotka - „krotka”) ze schematem relacji S jest zdefiniowana jako zbiór nazwanych wartości tej krotki na wszystkich atrybutach zawartych w tym schemacie relacji S. Innymi słowy, atrybuty są pobierane z zakres krotki, def(t), tj.: t ≡ t(S) = {t(a) | a def(t) ⊆ S;. Ważne jest, aby jednej nazwie atrybutu odpowiadała nie więcej niż jedna wartość atrybutu. W formie tabelarycznej relacji krotka będzie dowolnym wierszem tabeli, tj.:

Tutaj t1(S) = {t(a1), t(a2), t(a3), t(a4)} oraz T2(S) = {t(a5), t(a6), t(a7), t(a8)} - krotki. Krotki w DBMS różnią się typy w zależności od dziedziny definicji. Krotki nazywają się: 1) częściowy, если их область определения включается или совпадает со схемой отношения, т. е. def(t) ⊆ S. Jest to powszechny przypadek w praktyce baz danych; 2) kompletny, в том случае если их область определения полностью совпадает, равна схеме отношения, т. е. def(t) = S; 3) niekompletny, если область определения полностью включается в схему отношений, т. е. def(t) ⊂ S; 4) nigdzie nie zdefiniowano, если их область определения равна пустому множеству, т. е. def(t) = ∅. Wyjaśnijmy na przykładzie. Załóżmy, że mamy zależność podaną w poniższej tabeli.

Niech tu t1 = {10, 20, 30}, t2 = {10, 20, zero}, t3 = {Null, zero, zero}. Wtedy łatwo zauważyć, że krotka t1 - pełna, ponieważ jej dziedziną definicji jest def(t1) = {a, b, c} = S. Krotka t2 - niekompletne, def(t2) = { a, b} ⊂ S. Wreszcie krotka t3 - nigdzie nie zdefiniowane, ponieważ jego def(t3) = ∅. Należy zauważyć, że krotka nigdzie nie zdefiniowana jest zbiorem pustym, niemniej jednak powiązanym ze schematem relacji. Czasami krotka nigdzie zdefiniowana jest oznaczana: ∅(S). Jak już widzieliśmy w powyższym przykładzie, taka krotka jest wierszem tabeli składającym się tylko z wartości Null. Interesujące jest to, porównywalny, czyli być może równe, są tylko krotkami o tym samym schemacie relacji. Dlatego na przykład dwie nigdzie zdefiniowane krotki z różnymi schematami relacji nie będą równe, jak można się spodziewać. Będą się różnić, podobnie jak ich wzorce relacji. 5. Relacje. Typy relacji I na koniec zdefiniujmy relację jako rodzaj wierzchołka piramidy, składającego się ze wszystkich poprzednich pojęć. Więc, postawa (oznaczony przez r, z angielskiego. relacji) ze schematem relacji S jest zdefiniowany jako z konieczności skończony zbiór krotek o tym samym schemacie relacji S. Zatem: r ≡ r(S) = {t(S) | t ∈r}; Przez analogię do schematów relacji liczbę krotek w relacji nazywamy siła relacji i oznaczony jako liczność zbioru: |r|. Relacje, podobnie jak krotki, różnią się rodzajem. Tak więc związek nazywa się: 1) częściowy, jeśli dla dowolnej krotki zawartej w relacji spełniony jest następujący warunek: [def(t) ⊆ S]. Jest to (jak w przypadku krotek) przypadek ogólny; 2) kompletny, w przypadku, gdy ∀t ∈ r(S) mamy [def(t) = S]; 3) niekompletny, jeśli ∃t ∈ r(S) def(t) ⊂ S; 4) nigdzie nie zdefiniowano, jeśli ∀t ∈ r(S) [def(t) = ∅]. Zwróćmy szczególną uwagę na nigdzie nie zdefiniowane relacje. W przeciwieństwie do krotek praca z takimi relacjami wymaga odrobiny subtelności. Chodzi o to, że relacje zdefiniowane nigdzie mogą być dwojakiego rodzaju: mogą być albo puste, albo mogą zawierać pojedynczą krotkę zdefiniowaną nigdzie (takie relacje są oznaczane przez {∅(S)}). porównywalny (przez analogię do krotek), tj. być może równe, są tylko relacje o tym samym schemacie relacji. Dlatego relacje z różnymi schematami relacji są różne. W formie tabelarycznej relacją jest treść tabeli, której odpowiada wiersz – nagłówek kolumn, czyli dosłownie – cała tabela wraz z pierwszym wierszem zawierającym nagłówki. Wykład nr 4. Algebra relacyjna. Operacje jednoargumentowe Algebra relacyjnajak można się domyślić, to szczególny rodzaj algebry, w którym wszystkie operacje wykonywane są na relacyjnych modelach danych, czyli na relacjach. W ujęciu tabelarycznym relacja obejmuje wiersze, kolumny oraz wiersz - nagłówek kolumn. Dlatego naturalnymi operacjami jednoargumentowymi są operacje wyboru określonych wierszy lub kolumn, a także zmiana nagłówków kolumn - zmiana nazw atrybutów. 1. Jednoargumentowa operacja wyboru Pierwsza jednoargumentowa operacja, której przyjrzymy się, to operacja pobierania - operacja wybierania wierszy z tabeli reprezentującej relację według jakiejś zasady, czyli wybierania wierszy-krotek spełniających określony warunek lub warunki. Operator pobierania oznaczone przez σ , warunki pobierania próbek - P , czyli operator σ jest zawsze brany z pewnym warunkiem na krotki P, a sam warunek P jest zapisywany w zależności od schematu relacji S. Biorąc to wszystko pod uwagę, operacja pobierania nad schematem relacji S w stosunku do relacji r będzie wyglądać tak: σ r(S) ≡ σ r = {t(S) |t ∈ r & P t} = {t(S) |t ∈ r & IfNull(P t, Fałsz}; Wynikiem tej operacji będzie nowa relacja o tym samym schemacie relacji S, składająca się z krotek t(S) oryginalnego argumentu relacji, które spełniają warunek wyboru P t. Oczywiste jest, że aby zastosować jakiś warunek do krotki, konieczne jest podstawienie wartości atrybutów krotki zamiast nazw atrybutów. Aby lepiej zrozumieć, jak działa ta operacja, spójrzmy na przykład. Niech zostanie podany następujący schemat relacji: S: Sesja (nr dziennika ocen, nazwisko, przedmiot, ocena). Przyjmijmy następujący warunek wyboru: P = (Temat = „Informatyka” i ocena > 3). Musimy wyodrębnić z początkowego operandu relacji te krotki, które zawierają informacje o studentach, którzy zaliczyli przedmiot „Informatyka” o co najmniej trzy punkty. Niech otrzymamy również następującą krotkę z tej relacji: t0(S) ∈ r(S): {(Dziennik ocen: 100), (Nazwisko: 'Iwanow'), (Temat: 'Bazy danych'), (Wynik: 5)}; Stosowanie naszego warunku wyboru do krotki t0otrzymujemy: P t0 = („Bazy danych” = „Informatyka” i 5 > 3); W tej konkretnej krotce warunek wyboru nie jest spełniony. Ogólnie wynik tej konkretnej próbki σ<Temat = 'Informatyka' i Ocena > 3 > Sesja pojawi się tabela „Sesja”, w której pozostaną wiersze spełniające warunek wyboru. 2. Jednoargumentowa operacja projekcji Inną standardową operacją jednoargumentową, którą będziemy studiować, jest operacja projekcji. Operacja projekcji jest operacją wybierania kolumn z tabeli reprezentującej relację według jakiegoś atrybutu. Mianowicie, maszyna wybiera te atrybuty (czyli dosłownie te kolumny) oryginalnej relacji operandu, które zostały określone w rzucie. operator projekcji oznaczone przez [S'] lub π . Tutaj S' jest podschematem pierwotnego schematu relacji S, tj. niektórych jej kolumn. Co to znaczy? Oznacza to, że S' ma mniej atrybutów niż S, ponieważ w S' pozostały tylko te atrybuty, dla których spełniony był warunek rzutowania. A w tabeli reprezentującej relację r(S' ) jest tyle wierszy, ile jest w tabeli r(S), a kolumn jest mniej, ponieważ pozostają tylko te, które odpowiadają pozostałym atrybutom. Zatem operator rzutowania π< S'> zastosowany do relacji r(S) powoduje powstanie nowej relacji o innym schemacie relacji r(S' ), składającej się z rzutów t(S) [S' ] krotek pierwotna relacja. Jak definiuje się te projekcje krotek? Występ dowolnej krotki t(S) pierwotnej relacji r(S) do podukładu S' określa następujący wzór: t(S) [S'] = {t(a)|a ∈ def(t) ∩ S'}, S' ⊆S. Należy zauważyć, że zduplikowane krotki są wykluczone z wyniku, tj. w tabeli nie będzie zduplikowanych wierszy reprezentujących nowy. Mając to wszystko na uwadze, operacja projekcji w zakresie systemów zarządzania bazami danych wyglądałaby tak: π r(S) π r ≡ r(S) [S'] ≡ r [S' ] = {t(S) [S'] | t r}; Spójrzmy na przykład ilustrujący działanie operacji pobierania. Niech relacja „sesja” i schemat tej relacji zostaną podane: S: Sesja (numer księgi szkolnej, nazwisko, przedmiot, ocena); Interesują nas tylko dwa atrybuty z tego schematu, a mianowicie „Dziennik ocen #” i „Nazwisko” ucznia, więc podschemat S będzie wyglądał tak: S' : (Numer księgi metrykalnej, Nazwisko). Konieczne jest rzutowanie początkowej zależności r(S) na podukład S'. Następnie daj nam krotkę t0(S) z pierwotnej relacji: t0(S) ∈ r(S): {(Dziennik ocen: 100), (Nazwisko: 'Iwanow'), (Temat: 'Bazy danych'), (Wynik: 5)}; Stąd rzut tej krotki na dany podobwód S' będzie wyglądał tak: t0(S) S': {(Numer księgi rachunkowej: 100), (Nazwisko: „Iwanow”)}; Jeśli mówimy o operacji projekcji w kategoriach tabel, to projekcją Session [numer dziennika ocen, nazwisko] pierwotnej relacji jest tabela Session, z której usuwane są wszystkie kolumny oprócz dwóch: numer dziennika ocen i nazwisko. Ponadto wszystkie zduplikowane wiersze również zostały usunięte. 3. Jednoargumentowa operacja zmiany nazwy A ostatnią jednoargumentową operacją, której się przyjrzymy, jest operacja zmiany nazwy atrybutu. Jeśli mówimy o relacji jako tabeli, to operacja zmiany nazwy jest potrzebna, aby zmienić nazwy wszystkich lub niektórych kolumn. zmień nazwę operatora wygląda tak: ρ<φ>, tutaj φ - zmiana nazwy funkcji. Funkcja ta ustanawia korespondencję jeden do jednego pomiędzy nazwami atrybutów schematu S i Ŝ, gdzie odpowiednio S jest schematem oryginalnej relacji, a Ŝ jest schematem relacji ze zmienionymi atrybutami. Tak więc operator ρ<φ> zastosowany do relacji r(S) daje nową relację ze schematem Ŝ, składającą się z krotek oryginalnej relacji z jedynie zmienionymi atrybutami. Napiszmy operację zmiany nazw atrybutów pod kątem systemów zarządzania bazami danych: ρ<φ> r(S) ≡ ρ<φ>r = {ρ<φ> t(S)| t r}; Oto przykład użycia tej operacji: Rozważmy znaną nam już relację Sesja ze schematem: S: Sesja (numer księgi szkolnej, nazwisko, przedmiot, ocena); Wprowadźmy nowy schemat relacji, z różnymi nazwami atrybutów, które chcielibyśmy widzieć zamiast istniejących: Ŝ : (Nr ZK, Nazwisko, Temat, Punktacja); Na przykład klient bazy danych chciał zobaczyć inne nazwiska w Twojej nieszablonowej relacji. Aby zrealizować to zamówienie, musisz zaprojektować następującą funkcję zmiany nazwy: φ : (numer księgi, Nazwisko, Przedmiot, Ocena) → (Nr ZK, Nazwisko, Przedmiot, Punktacja); W rzeczywistości tylko dwa atrybuty muszą zostać zmienione, więc dozwolone jest napisanie następującej funkcji zmiany nazwy zamiast obecnej: φ : (numer księgi ocen, klasa) → (nr ZK, punktacja); Dalej, niech już znana krotka należąca do relacji sesji zostanie również podana: t0(S) ∈ r(S): {(Dziennik ocen: 100), (Nazwisko: 'Iwanow'), (Temat: 'Bazy danych'), (Wynik: 5)}; Zastosuj operator zmiany nazwy do tej krotki: ρ<φ>t0(S): {(ZK#: 100), (Nazwisko: 'Iwanow'), (Temat: 'Bazy danych'), (Wynik: 5)}; Jest to więc jedna z krotek naszej relacji, której atrybuty zostały zmienione. W ujęciu tabelarycznym stosunek ρ < numer dziennika ocen, klasa → "Nr ZK, Wynik > Sesja - jest to nowa tabela uzyskana z tabeli relacji „Session” poprzez zmianę nazwy określonych atrybutów. 4. Własności operacji jednoargumentowych Operacje jednoargumentowe, jak wszystkie inne, mają pewne właściwości. Rozważmy najważniejsze z nich. Pierwszą właściwością operacji jednoargumentowego wyboru, projekcji i zmiany nazwy jest właściwość charakteryzująca stosunek kardynalności relacji. (Przypomnijmy, że kardynalność to liczba krotek w takiej lub innej relacji). Jasne jest, że rozważamy tutaj odpowiednio relację początkową i relację uzyskaną w wyniku zastosowania tej lub innej operacji. Należy zauważyć, że wszystkie właściwości operacji jednoargumentowych wynikają bezpośrednio z ich definicji, dzięki czemu można je łatwo wyjaśnić, a nawet, w razie potrzeby, wyprowadzić niezależnie. Tak więc: 1) stosunek mocy: a) dla operacji selekcji: | σ r |≤ |r|; b) dla operacji projekcji: | r[S'] | ≤ |r|; c) dla operacji zmiany nazwy: | ρ<φ>r | = |r|; W sumie widzimy, że dla dwóch operatorów, a mianowicie dla operatora selekcji i operatora projekcji, moc pierwotnych relacji - operandów jest większa niż moc relacji otrzymanych z oryginalnych przez zastosowanie odpowiednich operacji. Dzieje się tak, ponieważ wybór towarzyszący tym dwóm operacjom wyboru i projektu wyklucza niektóre wiersze lub kolumny, które nie spełniają warunków wyboru. W przypadku, gdy wszystkie wiersze lub kolumny spełniają warunki, nie ma spadku potęgi (czyli liczby krotek), więc nierówność we wzorach nie jest ścisła. W przypadku operacji zmiany nazwy siła relacji nie ulega zmianie, ponieważ przy zmianie nazw żadne krotki nie są wykluczone z relacji; 2) nieruchomość idempotentna: a) dla operacji pobierania próbek: σ σ r = σ ; b) dla operacji rzutowania: r [S'] [S'] = r [S']; c) w przypadku operacji zmiany nazwy, w ogólnym przypadku, własność idempotentności nie ma zastosowania. Ta właściwość oznacza, że zastosowanie tego samego operatora dwa razy z rzędu do dowolnej relacji jest równoznaczne z zastosowaniem go raz. Ogólnie rzecz biorąc, do operacji zmiany nazwy atrybutów relacji można zastosować tę właściwość, ale ze specjalnymi zastrzeżeniami i warunkami. Własność idempotencji jest bardzo często wykorzystywana do uproszczenia formy wyrażenia i sprowadzenia go do bardziej ekonomicznej, rzeczywistej postaci. A ostatnią właściwością, którą rozważymy, jest właściwość monotoniczności. Warto zauważyć, że w każdych warunkach wszystkie trzy operatory są monotoniczne; 3) właściwość monotoniczności: a) dla operacji pobierania: r1 ⊆ r2 σ r1 ⇒ σ r2; b) dla operacji projekcji: r1 ⊆ r2 ⇒ r1[S'] ⊆ r2 [S']; c) dla operacji zmiany nazwy: r1 ⊆ r2 ⇒ ρ<φ>r1 ⊆ ρ<φ>r2; Pojęcie monotoniczności w algebrze relacyjnej jest podobne do tego samego pojęcia ze zwykłej algebry ogólnej. Wyjaśnijmy: jeśli początkowo relacje r1 i r2 były ze sobą powiązane w taki sposób, że r ⊆ r2, to nawet po zastosowaniu dowolnego z trzech operatorów wyboru, projekcji lub zmiany nazwy ta relacja zostanie zachowana. Wykład nr 5. Algebra relacyjna. Operacje binarne 1. Operacje sumy, przecięcia, różnicy Wszelkie operacje mają swoje własne reguły stosowalności, których należy przestrzegać, aby wyrażenia i akcje nie straciły znaczenia. Operacje teoretyzowania mnogości binarnych sumy, przecięcia i różnicy mogą być stosowane tylko do dwóch relacji z konieczności z tym samym schematem relacji. Wynikiem takich operacji binarnych będą relacje składające się z krotek spełniających warunki operacji, ale o takim samym schemacie relacji jak operandy. 1. Результатом działalność związkowa dwie relacje r1(S) i r2(S) będzie nowa relacja r3(S) składający się z tych krotek relacji r1(S) i r2(S), które należą do co najmniej jednej z pierwotnych relacji i mają ten sam schemat relacji. Zatem przecięcie tych dwóch relacji to: r3(S) = r1(S) r2(S) = {t(S) | t∈r1 t ∈r2}; Dla jasności oto przykład w zakresie tabel: Niech podane zostaną dwie relacje: r1(S):

r2(S):

Widzimy, że schematy pierwszej i drugiej relacji są takie same, tylko mają różną liczbę krotek. Związek tych dwóch relacji będzie relacją r3(S), co będzie odpowiadać poniższej tabeli: r3(S) = r1(S) r2(S):

Tak więc schemat relacji S nie uległ zmianie, wzrosła tylko liczba krotek. 2. Przejdźmy do rozważenia następnej operacji binarnej - operacje na skrzyżowaniach dwie relacje. Jak wiemy z geometrii szkolnej, wynikowa relacja będzie zawierała tylko te krotki relacji pierwotnych, które występują jednocześnie w obu relacjach r1(S) i r2(S) (ponownie, zwróć uwagę na ten sam wzorzec relacji). Operacja przecięcia dwóch relacji będzie wyglądać tak: r4(S) = r1(S)∩r2(S) = {t(S) | t ∈ r1 & t ∈ r2}; I znowu rozważmy wpływ tej operacji na relacje przedstawione w postaci tabel: r1(S):

r2(S):

Zgodnie z definicją operacji przez przecięcie relacji r1(S) i r2(S) będzie nowa relacja r4(S), którego widok tabeli wyglądałby tak: r4(S) = r1(S)∩r2(S):

Rzeczywiście, jeśli spojrzymy na krotki pierwszej i drugiej relacji początkowej, jest tylko jedna wspólna wśród nich: {b, 2}. Stała się jedyną krotką nowej relacji r4(S). 3. Operacja różnicy dwie relacje definiuje się w podobny sposób jak w poprzednich operacjach. Relacje operandowe, tak jak w poprzednich operacjach, muszą mieć te same schematy relacji, wtedy wynikowa relacja będzie zawierała wszystkie krotki pierwszej relacji, których nie ma w drugiej, tj.: r5(S) = r1(S)\r2(S) = {t(S) | t ∈ r1 & t ∉ r2}; Znane już relacje r1(S) i r2(S), w widoku tabelarycznym wyglądającym tak: r1(S):

r2(S):

Rozważymy oba operandy w działaniu przecięcia dwóch relacji. Wówczas, zgodnie z tą definicją, wynikowa relacja r5(S) będzie wyglądać tak: r5(S) = r1(S)\r2(S):

Rozważane operacje binarne są podstawowe, inne operacje, bardziej złożone, są na nich oparte. 2. Produkt kartezjański i operacje łączenia naturalnego Operacja iloczyn kartezjański i operacja sprzężenia naturalnego są operacjami binarnymi typu product i są oparte na operacji łączenia dwóch relacji, którą omówiliśmy wcześniej. Chociaż działanie operacji iloczynu kartezjańskiego może wydawać się wielu osobom znajome, to jednak zaczniemy od operacji iloczynu naturalnego, ponieważ jest to przypadek bardziej ogólny niż pierwsza operacja. Rozważ więc naturalną operację łączenia. Należy od razu zauważyć, że operandami tej akcji mogą być relacje z różnymi schematami, w przeciwieństwie do trzech binarnych operacji sumy, przecięcia i zmiany nazwy. Jeśli rozważymy dwie relacje o różnych schematach relacji r1(S1) i r2(S2), wtedy oni naturalny związek będzie nowa relacja r3(S3), który będzie składał się tylko z tych krotek operandów, które pasują na przecięciu schematów relacji. W związku z tym schemat nowej relacji będzie większy niż którykolwiek ze schematów relacji pierwotnych, ponieważ jest to ich połączenie, „sklejanie”. Nawiasem mówiąc, krotki identyczne w dwóch relacjach operandowych, zgodnie z którymi zachodzi to „sklejanie”, są nazywane możliwość podłączenia. Napiszmy definicję operacji łączenia naturalnego w języku formuł systemów zarządzania bazami danych: r3(S3) = r1(S1) x r2(S2) = {t(S1 S2) | t[S1] ∈ r1 &t(S2) ∈ r2}; Rozważmy przykład, który dobrze ilustruje pracę naturalnego połączenia, jego „sklejenia”. Niech dwie relacje r1(S1) i r2(S2), w formie tabelarycznej reprezentacji, odpowiednio, równe: r1(S1):

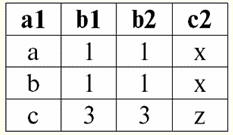

r2(S2):

Widzimy, że te relacje mają krotki, które pokrywają się na przecięciu schematów S1 i S2 relacje. Wymieńmy je: 1) krotka {a, 1} relacji r1(S1) dopasowuje krotkę {1, x} relacji r2(S2); 2) krotka {b, 1} z r1(S1) pasuje również do krotki {1, x} z r2(S2); 3) krotka {c, 3} jest taka sama jak krotka {3, z}. Stąd, przy sprzężeniu naturalnym, nowa relacja r3(S3) uzyskuje się przez „sklejenie” dokładnie tych krotek. Więc r3(S3) w widoku tabeli będzie wyglądać tak: r3(S3) = r1(S1) x r2(S2):

Okazuje się z definicji: schemat S3 nie pokrywa się ze schematem S1, ani ze schematem S2, „skleiliśmy” dwa oryginalne schematy, przecinając krotki, aby uzyskać ich naturalne sprzężenie. Pokażmy schematycznie, jak krotki są łączone podczas stosowania operacji łączenia naturalnego. Niech relacja r1 ma formę warunkową:

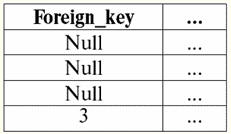

A stosunek r2 - pogląd:

Wtedy ich naturalny związek wyglądałby tak:

Widzimy, że „sklejanie” relacji-argumentów zachodzi według tego samego schematu, który podaliśmy wcześniej na przykładzie. operacja Połączenie kartezjańskie jest szczególnym przypadkiem operacji sprzężenia naturalnego. Dokładniej mówiąc, rozważając wpływ operacji iloczynu kartezjańskiego na relacje, celowo zakładamy, że w tym przypadku możemy mówić tylko o nieprzecinających się schematach relacji. W wyniku zastosowania obu operacji uzyskuje się relacje ze schematami równymi unii schematów relacji operandowych, tylko wszystkie możliwe pary ich krotek wchodzą w iloczyn kartezjański dwóch relacji, ponieważ schematy operandów w żadnym wypadku nie powinny się przecinać. Zatem na podstawie powyższego piszemy wzór matematyczny na działanie iloczynu kartezjańskiego: r4(S4) = r1(S1) x r2(S2) = {t(S1 S2) | t[S1] ∈ r1 &t(S2) ∈ r2}, S1 S2= ∅; Przyjrzyjmy się teraz przykładowi, aby pokazać, jak będzie wyglądał wynikowy schemat relacji przy zastosowaniu operacji iloczynu kartezjańskiego. Niech dwie relacje r1(S1) i r2(S2), które są przedstawione w formie tabelarycznej w następujący sposób: r1(S1):

r2(S2):

Widzimy więc, że żadna z krotek relacji r1(S1) i r2(S2), w rzeczywistości nie pokrywają się na ich przecięciu. Dlatego w otrzymanej relacji r4(S4) spadną wszystkie możliwe pary krotek relacji pierwszego i drugiego operandu. Dostać: r4(S4) = r1(S1) x r2(S2):

Otrzymaliśmy nowy schemat relacji r4(S4) nie przez „sklejanie” krotek, jak w poprzednim przypadku, ale przez wyliczenie wszystkich możliwych różnych par krotek, które nie pasują do siebie na przecięciu oryginalnych schematów. Ponownie, podobnie jak w przypadku sprzężenia naturalnego, podajemy schematyczny przykład działania operacji iloczynu kartezjańskiego. Niech r1 ustawić w następujący sposób:

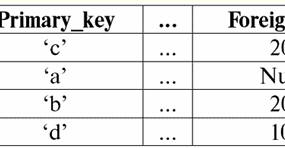

A stosunek r2 dany:

Wtedy ich iloczyn kartezjański można schematycznie przedstawić w następujący sposób:

W ten sposób otrzymujemy zależność wynikową przy zastosowaniu operacji iloczynu kartezjańskiego. 3. Własności operacji binarnych Z powyższych definicji binarnych operacji sumy, przecięcia, różnicy, iloczynu kartezjańskiego i sprzężenia naturalnego wynikają własności. 1. Ilustruje pierwsza właściwość, podobnie jak w przypadku operacji jednoargumentowych: stosunek mocy relacje: 1) dla działalności związku: |r1 r2| ≤ |r1| + |r2|; 2) dla operacji skrzyżowania: |r1 r2 | ≤ min(|r1|, |r2|); 3) dla operacji różnicy: |r1 \r2| ≤ |r1|; 4) dla operacji wyrobu kartezjańskiego: |r1 xr2| = |r1| |r2|; 5) dla operacji łączenia naturalnego: |r1 xr2| ≤ |r1| |r2|. Stosunek potęg, jak pamiętamy, charakteryzuje, jak zmienia się liczba krotek w relacjach po zastosowaniu tej lub innej operacji. Więc co widzimy? Moc stowarzyszenia dwie relacje r1 i r2 mniej niż suma mocy pierwotnych relacji-operandów. Dlaczego to się dzieje? Chodzi o to, że po scaleniu pasujące krotki znikają, zachodząc na siebie. Odnosząc się więc do przykładu, który rozważaliśmy po przejściu tej operacji, widać, że w pierwszej relacji były dwie krotki, w drugiej trzy, a w wynikowej cztery, czyli mniej niż pięć (suma moce relacji-operandów). Przez pasującą krotkę {b, 2} te relacje są „sklejane”. Moc wynikowa skrzyżowania dwie relacje są mniejsze lub równe minimalnej liczności oryginalnych relacji operandowych. Przejdźmy do definicji tej operacji: tylko te krotki, które są obecne w obu początkowych relacjach, dostają się do relacji wynikowej. Oznacza to, że liczność nowej relacji nie może przekroczyć liczności argumentu relacji, którego liczba krotek jest najmniejsza z nich. A moc wyniku może być równa tej minimalnej kardynalności, ponieważ przypadek jest zawsze dozwolony, gdy wszystkie krotki relacji o niższej kardynalności pokrywają się z niektórymi krotkami drugiego operandu relacji. W przypadku operacji różnice wszystko jest banalne. Rzeczywiście, jeśli wszystkie krotki, które są również obecne w drugiej relacji, zostaną „odjęte” od pierwszego argumentu relacji, to ich liczba (i w konsekwencji ich moc) zmniejszy się. W przypadku, gdy żadna krotka z pierwszej relacji nie pasuje do żadnej krotki z drugiej relacji, tj. nie ma nic do „odjęcia”, jej moc nie zmniejszy się. Co ciekawe, jeśli operacja Produkt kartezjański potęga relacji wynikowej jest dokładnie równa iloczynowi potęg dwóch relacji operandowych. Oczywiste jest, że dzieje się tak, ponieważ wszystkie możliwe pary krotek pierwotnych relacji są zapisywane w wyniku i nic nie jest wykluczone. I wreszcie operacja naturalne połączenie uzyskuje się relację, której potęga jest większa lub równa iloczynowi potęg dwóch pierwotnych relacji. Znowu dzieje się tak, ponieważ relacje operandów są „sklejane” przez pasujące krotki, a niepasujące są całkowicie wykluczone z wyniku. 2. Własność idempotentności: 1) dla działania związku: r ∪ r = r; 2) dla operacji przecięcia: r ∩ r = r; 3) dla operacji różnicowej: r \ r ≠ r; 4) dla operacji produktu kartezjańskiego (w ogólnym przypadku właściwość nie ma zastosowania); 5) для операции естественного соединения: r x r = r. Co ciekawe, własność idempotentności nie jest prawdziwa dla wszystkich powyższych operacji, a dla działania produktu kartezjańskiego w ogóle nie ma zastosowania. Rzeczywiście, jeśli połączysz, przetniesz lub naturalnie połączysz jakąkolwiek relację ze sobą, to się nie zmieni. Ale jeśli odejmiesz od relacji dokładnie jej równej, wynikiem będzie pusta relacja. 3. Własność przemienności: 1) dla działalności związku: r1 r2 = r2 r1; 2) dla operacji skrzyżowania: r r = r r; 3) dla operacji różnicy: r1 \r2 r2 \r1; 4) dla operacji wyrobu kartezjańskiego: r1 xr2 = r2 xr1; 5) dla operacji łączenia naturalnego: r1 xr2 = r2 xr1. Właściwość przemienności obowiązuje dla wszystkich operacji z wyjątkiem operacji różnicy. Łatwo to zrozumieć, ponieważ ich skład (krotki) nie zmienia się od zmiany relacji w miejscach. A przy stosowaniu operacji różnicy ważne jest, która z relacji operandowych jest pierwsza, ponieważ zależy to od tego, które krotki, których relacji będą traktowane jako odniesienia, to znaczy, z którymi krotkami będą porównywane inne krotki w celu wykluczenia. 4. Właściwość stowarzyszenia: 1) dla działalności związku: (r1 r2)∪r3 = r1 (r2 r3); 2) dla operacji skrzyżowania: (r1 r2)∩r3 = r1 (r2 r3); 3) dla operacji różnicy: (r1 \r2)\r3 r1 \ (R2 \r3); 4) dla operacji wyrobu kartezjańskiego: (r1 xr2) x r3 = r1 x (r2 xr3); 5) dla operacji łączenia naturalnego: (r1 xr2) x r3 = r1 x (r2 xr3). I znowu widzimy, że właściwość jest wykonywana dla wszystkich operacji z wyjątkiem operacji różnicy. Wyjaśnia się to w taki sam sposób, jak w przypadku zastosowania własności przemienności. Ogólnie rzecz biorąc, operacje sumy, przecięcia, różnicy i naturalnego sprzężenia nie mają znaczenia, w jakim porządku są relacje operandowe. Ale kiedy relacje są sobie „odbierane”, dominującą rolę odgrywa porządek. Na podstawie powyższych własności i rozumowania można wyciągnąć następujący wniosek: ostatnie trzy własności, a mianowicie własność idempotentności, przemienności i asocjatywności, są prawdziwe dla wszystkich operacji, które rozważaliśmy, z wyjątkiem operacji różnicy dwóch relacji , w przypadku którego żadna z trzech wskazanych właściwości nie była w ogóle zaspokojona, a tylko w jednym przypadku właściwość została uznana za nie przydatną. 4. Opcje operacji połączenia Wykorzystując jako podstawę jednoargumentowe operacje selekcji, projekcji, zmiany nazwy i binarne operacje sumy, przecięcia, różnicy, iloczynu kartezjańskiego i sprzężenia naturalnego rozważane wcześniej (wszystkie z nich są ogólnie nazywane operacje połączenia), możemy wprowadzić nowe operacje wywodzące się z powyższych pojęć i definicji. Ta czynność nazywa się kompilacją. dołącz opcje operacji. Pierwszym takim wariantem operacji łączenia jest operacja połączenie wewnętrzne zgodnie z określonymi warunkami połączenia. Operacja sprzężenia wewnętrznego, przez pewien określony warunek, jest definiowana jako operacja pochodna od operacji iloczynu kartezjańskiego i selekcji. Napiszmy definicję formuły tej operacji: r1(S1) X P r2(S2) = σ (r1 xr2), S1 S2 = ; Tutaj P = P<S1 S2> - warunek nałożony na połączenie dwóch schematów pierwotnych relacji-operandów. To przez ten warunek krotki są wybierane z relacji r1 i r2 w wynikową relację. Należy zauważyć, że operację sprzężenia wewnętrznego można zastosować do relacji z różnymi schematami relacji. Te schematy mogą być dowolne, ale w żadnym wypadku nie powinny się przecinać. Krotki oryginalnych relacji operandów, które są wynikiem operacji sprzężenia wewnętrznego, są nazywane krotki, które można łączyć. Aby wizualnie zilustrować działanie operacji sprzężenia wewnętrznego, podamy następujący przykład. Daj nam dwie relacje r1(S1) i r2(S2) z różnymi schematami relacji: r1(S1):

r2(S2):

Poniższa tabela poda wynik zastosowania operacji sprzężenia wewnętrznego przy warunku P = (b1 = b2). r1(S1) X P r2(S2):

Widzimy więc, że „sklejenie” dwóch tabel reprezentujących relację rzeczywiście miało miejsce właśnie dla tych krotek, w których spełniony jest warunek operacji sprzężenia wewnętrznego P = (b1 = b2). Teraz, w oparciu o wprowadzoną już operację łączenia wewnętrznego, możemy wprowadzić operację lewe sprzężenie zewnętrzne и prawe sprzężenie zewnętrzne. Wyjaśnijmy. Wynik operacji left external join jest wynikiem wewnętrznego sprzężenia, uzupełnionego niepołączonymi krotkami lewego źródłowego operandu relacji. Podobnie wynik prawej operacji sprzężenia zewnętrznego jest definiowany jako wynik operacji sprzężenia wewnętrznego rozszerzonej o niepołączalne krotki prawego operandu relacji źródłowego. Pytanie, w jaki sposób uzupełniane są powstałe relacje operacji lewego i prawego sprzężenia zewnętrznego, jest dość oczekiwane. Krotki jednego operandu relacji są uzupełniane na schemacie innego operandu relacji Wartości zerowe. Warto zauważyć, że wprowadzone w ten sposób operacje lewego i prawego sprzężenia zewnętrznego są operacjami pochodnymi z operacji sprzężenia wewnętrznego. Aby zapisać ogólne wzory dla operacji lewego i prawego sprzężenia zewnętrznego, przeprowadzimy kilka dodatkowych konstrukcji. Daj nam dwie relacje r1(S1) i r2(S2) z różnymi schematami relacji S1 i S2, które się nie przecinają. Skoro już ustaliliśmy, że operacje lewego i prawego sprzężenia wewnętrznego są pochodnymi, możemy otrzymać następujące wzory pomocnicze do wyznaczania operacji lewego sprzężenia zewnętrznego: 1) r3 (S2 S1) ≔ r1(S1) X Pr2(S2); r 3 (S2 S1) jest po prostu wynikiem sprzężenia wewnętrznego relacji r1(S1) i r2(S2). Lewe sprzężenie zewnętrzne jest operacją pochodną sprzężenia wewnętrznego, dlatego zaczynamy od niego nasze konstrukcje; 2) r4(S1) ≔ r 3(S2 ∪S1) [S1]; Tak więc za pomocą operacji rzutowania jednoargumentowego wybraliśmy wszystkie złączone krotki lewego początkowego argumentu relacji r1(S1). Wynik jest oznaczony r4(S1) dla łatwości użytkowania; 3) r5 (S1) ≔ r1(S1)\r4(S1); Tutaj r1(S1) to wszystkie krotki lewego argumentu relacji źródłowej, a r4(S1) - własne krotki, tylko połączone. Tak więc, korzystając z binarnego działania różnicy, względem r5(S1) otrzymaliśmy wszystkie niełączone krotki relacji lewego operandu; 4) r6(S2)≔{∅(S2)}; {∅(S2)} to nowa relacja ze schematem (S2) zawierający tylko jedną krotkę i składający się z wartości Null. Dla wygody oznaczyliśmy ten stosunek jako r6(S2); 5) r7 (S2 S1) ≔ r5(S1) x r6(S2); Tutaj wzięliśmy niepołączone krotki relacji lewego operandu (r5(S1)) i uzupełniłem je na schemacie drugiego argumentu relacji S2 Wartości zerowe, czyli kartezjański pomnożył relację złożoną z tych bardzo niepołączalnych krotek przez relację r6(S2) określone w ust. XNUMX; 6) r1(S1) →x P r2(S2) ≔ (r1 x P r2)∪r7 (S2 S1); To jest lewe sprzężenie zewnętrzne, uzyskany, jak widać, przez połączenie iloczynu kartezjańskiego pierwotnych relacji-argumentów r1 i r2 i relacje r7 (S2 ∪ S1) określone w ust. XNUMX. Teraz mamy wszystkie niezbędne obliczenia, aby określić nie tylko działanie lewego sprzężenia zewnętrznego, ale przez analogię i określić działanie prawego sprzężenia zewnętrznego. Więc: 1) operacja lewe sprzężenie zewnętrzne w ścisłej formie wygląda to tak: r1(S1) →x P r2(S2) ≔ (r1 x P r2) ∪ [(r1 \ (R1 x P r2) [S1]) x {∅(S2)}]; 2) operacja prawe sprzężenie zewnętrzne jest definiowany w podobny sposób jak lewe sprzężenie zewnętrzne i ma następującą postać: r1(S1) →x P r2(S2) ≔ (r1 x P r2) ∪ [(r2 \ (R1 x P r2) [S2]) x {∅(S1)}]; Te dwie operacje pochodne mają tylko dwie właściwości, o których warto wspomnieć. 1. Własność przemienności: 1) dla operacji sprzężenia zewnętrznego lewego: r1(S1) →x P r2(S2) ≠ r2(S2) →x P r1(S1); 2) dla prawidłowej operacji sprzężenia zewnętrznego: r1(S1) ←x P r2(S2) ≠ r2(S2) ←x P r1(S1) Widzimy więc, że własność przemienności nie jest spełniona dla tych operacji w formie ogólnej, ale operacje lewego i prawego sprzężenia zewnętrznego są wzajemnie odwrotne do siebie, tj. prawdziwe jest poniższe: 1) dla operacji sprzężenia zewnętrznego lewego: r1(S1) →x P r2(S2) = r2(S2) →x P r1(S1); 2) dla prawidłowej operacji sprzężenia zewnętrznego: r1(S1) ←x P r2(S2) = r2(S2) ←x Pr1(S1). 2. Główną właściwością lewego i prawego sprzężenia zewnętrznego jest to, że zezwalają przywrócić początkowy argument relacji zgodnie z końcowym wynikiem konkretnej operacji złączenia, tj. wykonywane są następujące czynności: 1) dla operacji sprzężenia zewnętrznego lewego: r1(S1) = (r1 →x P r2) [S1]; 2) dla prawidłowej operacji sprzężenia zewnętrznego: r2(S2) = (r1 ←x P r2) [S2]. Widzimy zatem, że pierwszy oryginalny operand relacji może zostać przywrócony z wyniku operacji złączenia lewo-prawo, a dokładniej, przez zastosowanie do wyniku tego złączenia (r1 xr2) jednoargumentowa operacja rzutowania na schemat S1,[S1]. I podobnie, drugi pierwotny operand relacji może zostać przywrócony przez zastosowanie prawego sprzężenia zewnętrznego (r1 xr2) jednoargumentowa operacja rzutowania na schemat relacji S2. Podajmy przykład bardziej szczegółowego rozważenia operacji lewego i prawego sprzężenia zewnętrznego. Przedstawmy znane już relacje r1(S1) i r2(S2) z różnymi schematami relacji: r1(S1):

r2(S2):

Niepołączalna krotka lewej relacji-operandu r2(S2) jest krotką {d, 4}. Zgodnie z definicją to oni powinni uzupełnić wynik wewnętrznego połączenia dwóch początkowych relacji-argumentów. Warunek sprzężenia wewnętrznego relacji r1(S1) i r2(S2) również zostawiamy to samo: P = (b1 = b2). Następnie wynik operacji lewe sprzężenie zewnętrzne pojawi się następująca tabela: r1(S1) →x P r2(S2):

Rzeczywiście, jak widzimy, w wyniku działania lewego sprzężenia zewnętrznego wynik operacji sprzężenia wewnętrznego został uzupełniony o niełączne krotki lewego, tj. w naszym przypadku pierwszą relację- argument. Uzupełnianie krotki w schemacie drugiego (prawego) źródłowego argumentu relacji z definicji następowało za pomocą wartości Null. I podobny do wyniku prawe sprzężenie zewnętrzne tak samo jak poprzednio, warunek P = (b1 = b2) pierwotnych relacji-argumentów r1(S1) i r2(S2) to poniższa tabela: r1(S1) ←x P r2(S2):

Rzeczywiście, w tym przypadku wynik operacji złączenia wewnętrznego powinien zostać uzupełniony krotkami niemożliwymi do złączenia, w naszym przypadku drugim początkowym operandem relacji. Taka krotka, jak nietrudno zauważyć, w drugiej relacji r2(S2) jeden, mianowicie {2, y}. Następnie działamy na definicji operacji prawego sprzężenia zewnętrznego, uzupełniamy krotkę pierwszego (lewego) operandu w schemacie pierwszego operandu wartościami Null. Na koniec spójrzmy na trzecią wersję powyższych operacji łączenia. Pełna operacja łączenia zewnętrznego. Tę operację można uznać nie tylko za operację pochodną operacji sprzężenia wewnętrznego, ale także jako sumę operacji sprzężenia zewnętrznego lewego i prawego. Pełna operacja łączenia zewnętrznego jest definiowana jako wynik uzupełnienia tego samego sprzężenia wewnętrznego (jak w przypadku definicji lewego i prawego sprzężenia zewnętrznego) niepołączonymi krotkami zarówno lewego, jak i prawego początkowego połączenia operandu. Na podstawie tej definicji podajemy formułę tej definicji: r1(S1) ↔x P r2(S2) = (r1 →x P r2) ∪ (r1 ←x P r2); Pełna operacja sprzężenia zewnętrznego ma również właściwość podobną do operacji lewego i prawego sprzężenia zewnętrznego. Tylko ze względu na pierwotny wzajemny charakter operacji pełnego sprzężenia zewnętrznego (w końcu została ona zdefiniowana jako suma operacji lewego i prawego sprzężenia zewnętrznego), wykonuje własność przemienności: r1(S1) ↔x P r2(S2)=r2(S2) ↔ x P r1(S1); Aby zakończyć rozważanie opcji dla operacji sprzężenia, spójrzmy na przykład ilustrujący operację pełnego sprzężenia zewnętrznego. Wprowadzamy dwie relacje r1(S1) i r2(S2) i warunek sprzężenia. Pozwól r1(S1)

r2(S2):

I niech warunek połączenia relacji r1(S1) i r2(S2) będzie: P = (b1 = b2), jak w poprzednich przykładach. Wtedy wynik operacji pełnego sprzężenia zewnętrznego relacji r1(S1) i r2(S2) przy warunku P = (b1 = b2) będzie następująca tabela: r1(S1) ↔x P r2(S2):

Widzimy więc, że pełna operacja sprzężenia zewnętrznego jasno uzasadnia swoją definicję jako sumę wyników operacji lewego i prawego sprzężenia zewnętrznego. Wynikowa relacja operacji sprzężenia wewnętrznego jest uzupełniana przez jednocześnie niepołączalne krotki jako lewe (pierwsze, r1(S1)) i w prawo (drugi, r2(S2)) oryginalnego operandu relacji. 5. Operacje pochodne Rozważaliśmy więc różne warianty operacji łączenia, a mianowicie operacje łączenia wewnętrznego, łączenia lewego, prawego i pełnego zewnętrznego, które są pochodnymi ośmiu pierwotnych operacji algebry relacyjnej: jednoargumentowych operacji wyboru, rzutowania, zmiany nazwy i operacji binarnych zjednoczenie, przecięcie, różnica, iloczyn kartezjański i połączenie naturalne. Ale nawet wśród tych oryginalnych operacji są przykłady operacji pochodnych. 1. Na przykład operacja skrzyżowania dwa stosunki jest pochodną działania różnicy tych samych dwóch stosunków. Pokażmy to. Operację skrzyżowania można wyrazić następującym wzorem: r1(S)∩r2(S) = r1 \r1 \r2 lub, co daje ten sam wynik: r1(S)∩r2(S) = r2 \r2 \r1; 2. Innym przykładem operacji bazowej wywodzącej się z ośmiu oryginalnych operacji jest operacja naturalne połączenie. W swojej najbardziej ogólnej postaci operacja ta wywodzi się z operacji binarnej iloczynu kartezjańskiego i jednoargumentowych operacji wybierania, rzutowania i zmiany nazwy atrybutów. Jednak z kolei operacja złączenia wewnętrznego jest operacją pochodną tej samej operacji iloczynu kartezjańskiego relacji. Dlatego, aby pokazać, że operacja sprzężenia naturalnego jest operacją pochodną, rozważmy następujący przykład. Porównajmy poprzednie przykłady operacji sprzężenia naturalnego i sprzężenia wewnętrznego. Daj nam dwie relacje r1(S1) i r2(S2), które będą działać jako operandy. Są równe: r1(S1):

r2(S2):

Jak już wcześniej otrzymaliśmy, wynikiem działania naturalnego złączenia tych relacji będzie tablica o następującej postaci: r3(S3) ≔ r1(S1) x r2(S2):

I wynik wewnętrznego sprzężenia tych samych relacji r1(S1) i r2(S2) przy warunku P = (b1 = b2) będzie następująca tabela: r4(S4) ≔ r1(S1) X P r2(S2):

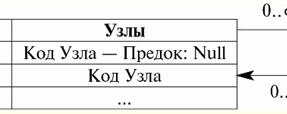

Porównajmy te dwa wyniki, powstałe nowe relacje r3(S3) i r4(S4). Oczywiste jest, że operacja złączenia naturalnego jest wyrażana przez operację złączenia wewnętrznego, ale, co najważniejsze, z warunkiem złączenia o specjalnej formie. Napiszmy wzór matematyczny, który opisuje działanie operacji sprzężenia naturalnego jako pochodną operacji sprzężenia wewnętrznego. r1(S1) x r2(S2) = { ρ<ϕ1>R1 x E ρ<ϕ2>r2}[S1 S2], gdzie E - stan połączenia krotki; E= ∀a ∈S1 S2 [IsNull(b1) & IsNull(2) ∪b1 = b2]; b1 =1 (nazwa(a)), b2 =2 (Nazwij)); Oto jeden z zmiana nazw funkcji ϕ1 jest identyczna i inna funkcja zmiany nazwy (mianowicie ϕ2) zmienia nazwy atrybutów, w których przecinają się nasze schematy. Warunek łączności E dla krotek jest zapisany w formie ogólnej, z uwzględnieniem możliwego wystąpienia wartości Null, ponieważ operacja złączenia wewnętrznego (jak wspomniano powyżej) jest operacją pochodną z iloczynu kartezjańskiego dwóch relacji i operacji jednoargumentowego wyboru. 6. Wyrażenia algebry relacyjnej Pokażmy, jak rozważane wcześniej wyrażenia i operacje algebry relacyjnej można wykorzystać w praktycznym działaniu różnych baz danych. Niech na przykład mamy do dyspozycji fragment jakiejś komercyjnej bazy danych: Dostawcy (Kod dostawcy, nazwa dostawcy, miasto dostawcy); Narzędzia (Kod narzędzia, Имя инструмента,...); Dostawy (Kod dostawcy, kod części); Podkreślone nazwy atrybutów[1] są kluczowymi (tj. identyfikującymi) atrybutami, każdy w swojej własnej relacji. Załóżmy, że my, jako twórcy tej bazy danych i przechowujący informacje w tej sprawie, jesteśmy zobowiązani do uzyskania nazw dostawców (Supplier Name) i ich lokalizacji (Supplier City) w przypadku, gdy dostawcy ci nie dostarczają żadnych narzędzi ogólna nazwa „szczypce”. W celu określenia wszystkich dostawców spełniających to wymaganie w naszej możliwie bardzo dużej bazie danych, piszemy kilka wyrażeń algebry relacyjnej. 1. Tworzymy naturalne połączenie relacji „Dostawcy” i „Dostawcy” w celu dopasowania do każdego dostawcy kodów dostarczanych przez niego części. Nową relację - wynik zastosowania operacji łączenia naturalnego - dla wygody dalszej aplikacji oznaczamy r1. Поставщики x Поставки ≔ r1 (Kod dostawcy, nazwa dostawcy, miasto dostawcy, W nawiasach wymieniliśmy wszystkie atrybuty relacji biorących udział w tej operacji łączenia naturalnego. Widzimy, że atrybut „Vendor ID” jest zduplikowany, ale w rekordzie podsumowania transakcji każda nazwa atrybutu powinna pojawić się tylko raz, czyli: Поставщики x Поставки ≔ r1 (kod dostawcy, nazwa dostawcy, miasto dostawcy, kod przyrządu); 2. ponownie tworzymy naturalny związek, tylko tym razem związek uzyskany w akapicie pierwszym i relację Instrumenty. Robimy to, aby dopasować nazwę tego narzędzia do każdego kodu narzędzia uzyskanego w poprzednim akapicie. r1 x Инструменты [Код инструмента, Имя инструмента] ≔ r2 (Kod dostawcy, nazwa dostawcy, miasto dostawcy, Otrzymany wynik będzie oznaczony r2, zduplikowane atrybuty są wykluczone: r1 x Инструменты [Код инструмента, Имя инструмента] ≔ r2 (kod dostawcy, nazwa dostawcy, miasto dostawcy, kod przyrządu, nazwa przyrządu); Zauważ, że bierzemy tylko dwa atrybuty z relacji Narzędzia: "Kod narzędzia" i "Nazwa narzędzia". Aby to zrobić, my, jak widać z zapisu relacji r2, zastosował operację odwzorowania jednoargumentowego: Narzędzia [Kod narzędzia, Nazwa narzędzia], tj. jeśli relacja Narzędzia byłaby przedstawiona jako tabela, wynikiem tej operacji odwzorowania byłyby dwie pierwsze kolumny z nagłówkami „Kod narzędzia” i „Narzędzie nazwa "odpowiednio". Warto zauważyć, że pierwsze dwa kroki, które już rozważyliśmy, są dość ogólne, to znaczy, że można je wykorzystać do realizacji dowolnych innych żądań. Ale kolejne dwa punkty z kolei reprezentują konkretne kroki w celu osiągnięcia konkretnego zadania, jakie przed nami postawiono. 3. Napisz jednoargumentową operację wyboru według warunku <"Nazwa narzędzia" = "Szczypce"> w odniesieniu do stosunku r2uzyskane w poprzednim akapicie. A my z kolei stosujemy jednoargumentową operację projekcji [Supplier Code, Supplier Name, Supplier City] do wyniku tej operacji, aby uzyskać wszystkie wartości tych atrybutów, ponieważ musimy uzyskać te informacje na podstawie zamówienie. Tak więc: (σ<Nazwa narzędzia = "Szczypce"> r2) [Kod dostawcy, nazwa dostawcy, miasto dostawcy] ≔ r3 (Kod dostawcy, nazwa dostawcy, miasto dostawcy, kod narzędzia, nazwa narzędzia). W otrzymanym stosunku, oznaczonym przez r3, tylko ci dostawcy (ze wszystkimi swoimi danymi identyfikacyjnymi) okazali się dostarczać narzędzia o ogólnej nazwie „szczypce”. Ale na mocy zamówienia musimy wyróżnić tych dostawców, którzy wręcz przeciwnie nie dostarczają takich narzędzi. Przejdźmy zatem do kolejnego kroku naszego algorytmu i zapiszmy ostatnie wyrażenie algebry relacyjnej, które da nam informacje, których szukamy. 4. Najpierw rozróżniamy relację „Dostawcy” od relacji r3, a po zastosowaniu tej operacji binarnej stosujemy operację projekcji jednoargumentowej na atrybutach „Nazwa dostawcy” i „Miasto dostawcy”. (Dostawcy\r3) [Nazwa dostawcy, miasto dostawcy] ≔ r4 (kod dostawcy, nazwa dostawcy, miasto dostawcy); Wynik jest oznaczony r4, ta relacja zawierała tylko te krotki oryginalnej relacji „Dostawcy”, które odpowiadają stanowi naszego zamówienia. Pokazaliśmy więc, jak za pomocą wyrażeń i operacji algebry relacyjnej można wykonywać wszelkiego rodzaju działania z dowolnymi bazami danych, wykonywać różne rozkazy itp. Wykład nr 6. Język SQL Podajmy najpierw trochę tła historycznego. Język SQL, zaprojektowany do interakcji z bazami danych, pojawił się w połowie lat siedemdziesiątych. (pierwsze publikacje pochodzą z 1970 roku) i został opracowany przez IBM w ramach eksperymentalnego projektu systemu zarządzania relacyjnymi bazami danych. Oryginalna nazwa języka to SEQUEL (Structured English Język zapytań) - tylko częściowo odzwierciedla istotę tego języka. Początkowo, zaraz po jego wynalezieniu iw pierwotnym okresie funkcjonowania języka SQL, jego nazwa była skrótem od frazy Structured Query Language, co tłumaczy się jako „Structured Query Language”. Oczywiście język koncentrował się głównie na wygodnym i zrozumiałym dla użytkowników formułowaniu zapytań do relacyjnych baz danych. Ale w rzeczywistości prawie od samego początku był to kompletny język bazodanowy, zapewniający, oprócz możliwości formułowania zapytań i manipulowania bazami danych, następujące cechy: 1) sposoby definiowania i manipulowania schematem bazy danych; 2) środki do definiowania ograniczeń i wyzwalaczy integralności (o których będzie mowa później); 3) sposób definiowania widoków bazy danych; 4) sposoby definiowania struktur warstwy fizycznej, które wspomagają sprawną realizację żądań; 5) sposoby autoryzacji dostępu do relacji i ich pól. W języku tym brakowało możliwości jawnej synchronizacji dostępu do obiektów bazy danych od strony transakcji równoległych: od samego początku zakładano, że niezbędna synchronizacja jest wykonywana niejawnie przez system zarządzania bazą danych. Obecnie SQL nie jest już skrótem, ale nazwą niezależnego języka. Ponadto, obecnie strukturalny język zapytań jest zaimplementowany we wszystkich komercyjnych systemach zarządzania relacyjnymi bazami danych i prawie we wszystkich DBMS, które pierwotnie nie były oparte na podejściu relacyjnym. Wszystkie firmy produkcyjne twierdzą, że ich implementacja jest zgodna ze standardem SQL, a w rzeczywistości zaimplementowane dialekty Structured Query Language są bardzo zbliżone. Nie osiągnięto tego od razu. Cechą większości nowoczesnych komercyjnych systemów zarządzania bazami danych, która utrudnia porównywanie istniejących dialektów języka SQL, jest brak jednolitego opisu języka. Zazwyczaj opis jest rozproszony w różnych podręcznikach i mieszany z opisem funkcji językowych specyficznych dla systemu, które nie są bezpośrednio związane z ustrukturyzowanym językiem zapytań. Niemniej jednak można powiedzieć, że podstawowy zestaw instrukcji SQL, który zawiera instrukcje do określania schematu bazy danych, pobierania i manipulowania danymi, autoryzacji dostępu do danych, obsługi osadzania SQL w językach programowania oraz dynamicznych instrukcji SQL, jest dobrze ugruntowany w wdrożenia komercyjne i mniej więcej zgodne ze standardem. Z biegiem czasu i pracami nad Structured Query Language udało się osiągnąć standard jasnej standaryzacji składni i semantyki instrukcji pobierania danych, manipulacji danymi i naprawiania ograniczeń integralności bazy danych. Określono sposoby definiowania kluczy podstawowych i obcych relacji oraz tzw. ograniczeń sprawdzania integralności, które są podzbiorem sprawdzanych natychmiastowo ograniczeń integralności SQL. Narzędzia do definiowania kluczy obcych ułatwiają formułowanie wymagań tzw. referencyjnej integralności baz danych (o czym porozmawiamy później). Wymóg ten, powszechny w relacyjnych bazach danych, można by również sformułować na podstawie ogólnego mechanizmu ograniczeń integralności SQL, ale sformułowanie oparte na koncepcji klucza obcego jest prostsze i bardziej zrozumiałe. Biorąc to wszystko pod uwagę, obecnie język zapytań strukturalnych to nie tylko nazwa jednego języka, ale nazwa całej klasy języków, ponieważ pomimo istniejących standardów, zaimplementowane są różne dialekty języka zapytań strukturalnych w różnych systemach zarządzania bazami danych, które oczywiście mają jedną wspólną podstawę. 1. Instrukcja Select jest podstawową instrukcją języka zapytań strukturalnych Centralne miejsce w języku zapytań strukturalnych SQL zajmuje instrukcja Select, która realizuje najbardziej wymaganą operację podczas pracy z bazami danych - zapytania. Operator Select ocenia zarówno relacyjne, jak i pseudorelacyjne wyrażenia algebry. W tym kursie rozważymy implementację tylko jednoargumentowych i binarnych operacji algebry relacyjnej, które już omówiliśmy, a także implementację zapytań z wykorzystaniem tzw. podzapytań. Przy okazji należy zauważyć, że w przypadku pracy z operacjami algebry relacyjnej, w powstałych relacjach mogą pojawić się zduplikowane krotki. Nie ma ścisłego zakazu występowania duplikatów wierszy w relacjach w regułach strukturalnego języka zapytań (w przeciwieństwie do zwykłej algebry relacyjnej), więc nie jest konieczne wykluczanie duplikatów z wyniku. Przyjrzyjmy się więc podstawowej strukturze instrukcji Select. Jest dość prosty i zawiera następujące standardowe obowiązkowe wyrażenia: Wybierz ... Od ... Where... ; W miejsce wielokropka w każdej linii powinny być relacje, atrybuty i warunki danej bazy danych oraz zadania dla niej. W najbardziej ogólnym przypadku podstawowa struktura Select powinna wyglądać tak: Wybierz wybierz kilka atrybutów Cena Od z takiego związku Gdzie z takimi a takimi warunkami próbkowania krotek Wybieramy zatem atrybuty ze schematu powiązań (nagłówki niektórych kolumn), jednocześnie wskazując z jakich relacji (a podobno może być ich kilka) dokonujemy wyboru i wreszcie na podstawie jakich warunków zatrzymujemy nasz wybór niektóre krotki. Należy zauważyć, że odwołania do atrybutów są tworzone przy użyciu ich nazw. W ten sposób uzyskuje się następujące: algorytm pracy ta podstawowa instrukcja Select: 1) zapamiętywane są warunki wyboru krotek z relacji; 2) sprawdza się, które krotki spełniają określone właściwości. Takie krotki są zapamiętywane; 3) wyprowadzane są atrybuty wymienione w pierwszym wierszu podstawowej struktury instrukcji Select wraz z ich wartościami. (Jeśli mówimy o tabelarycznej formie relacji, to zostaną wyświetlone te kolumny tabeli, których nagłówki zostały wymienione jako niezbędne atrybuty; oczywiście kolumny nie zostaną wyświetlone w całości, w każdej z nich tylko te krotki które spełniły wymienione warunki, pozostaną.) Rozważmy przykład. Daj nam następującą relację r1, jako fragment jakiejś księgarni: