|

Notatki z wykładów, ściągawki

Informatyka i technologie informacyjne. Ściągawka: krótko, najważniejsza

Katalog / Notatki z wykładów, ściągawki Spis treści

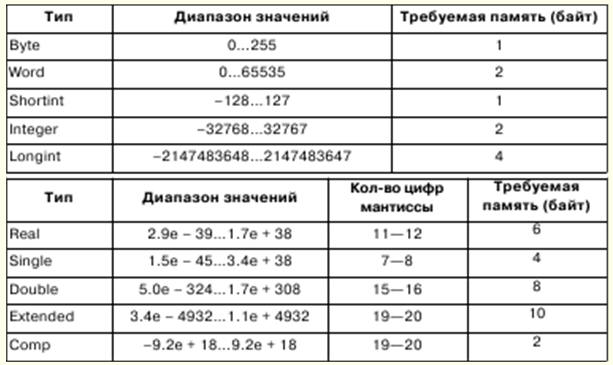

1. Informatyka. Informacja Reprezentacja i przetwarzanie / informacja. Systemy liczbowe Informatyka zajmuje się sformalizowanym przedstawieniem obiektów i struktur ich relacji w różnych dziedzinach nauki, technologii i produkcji. Do modelowania obiektów i zjawisk wykorzystywane są różne narzędzia formalne, takie jak formuły logiczne, struktury danych, języki programowania itp. W informatyce tak podstawowe pojęcie jak informacja ma różne znaczenia: 1) formalne przedstawienie zewnętrznych form informacji; 2) abstrakcyjne znaczenie informacji, jej zawartość wewnętrzna, semantyka; 3) stosunek informacji do świata rzeczywistego. Ale z reguły informacja jest rozumiana jako jej abstrakcyjne znaczenie - semantyka. Jeśli chcemy dzielić się informacjami, potrzebujemy spójnych poglądów, aby nie naruszyć poprawności interpretacji. W tym celu interpretacja reprezentacji informacji jest utożsamiana z pewnymi strukturami matematycznymi. W takim przypadku przetwarzanie informacji może odbywać się za pomocą rygorystycznych metod matematycznych. Jednym z matematycznych opisów informacji jest jej reprezentacja jako funkcja y = f(x,t) gdzie jest czas, x to punkt w jakimś polu, w którym mierzona jest wartość y. W zależności od parametrów funkcji x i t informacje można sklasyfikować. Jeżeli parametry są wielkościami skalarnymi, które przyjmują ciągłą serię wartości, to uzyskaną w ten sposób informację nazywamy ciągłą (lub analogową). Jeśli parametry mają określony krok zmiany, wówczas informacja nazywana jest dyskretną. Informacje dyskretne są uważane za uniwersalne. Informacja dyskretna jest zwykle utożsamiana z informacją cyfrową, co jest szczególnym przypadkiem informacji symbolicznej o reprezentacji alfabetycznej. Alfabet to skończony zbiór symboli dowolnej natury. Bardzo często w informatyce dochodzi do sytuacji, w której znaki jednego alfabetu muszą być reprezentowane przez znaki innego, czyli musi zostać wykonana operacja kodowania. Jak pokazała praktyka, najprostszy alfabet, który pozwala na kodowanie innych alfabetów, jest binarny, składający się z dwóch znaków, które zwykle oznaczane są przez 0 i 1. Używając n znaków alfabetu binarnego, można zakodować 2n znaków, a to wystarczy zakodować dowolny alfabet. Wartość, która może być reprezentowana przez symbol alfabetu binarnego, nazywana jest minimalną jednostką informacji lub bitem. Sekwencja 8 bitów - bajty. Alfabet zawierający 256 różnych 8-bitowych sekwencji nazywany jest alfabetem bajtowym. System liczbowy to zestaw zasad dotyczących nazywania i pisania liczb. Istnieją pozycyjne i niepozycyjne systemy liczbowe. System liczbowy nazywa się pozycyjnym, jeśli wartość cyfry liczby zależy od położenia cyfry w liczbie. W przeciwnym razie nazywa się to niepozycyjnym. Wartość liczby jest określona przez położenie tych cyfr w liczbie. 2. Reprezentacja liczb w komputerze. Sformalizowana koncepcja algorytmu Procesory 32-bitowe mogą pracować z maksymalnie 232-1 RAM, a adresy mogą być zapisywane w zakresie 00000000 - FFFFFFFF. Jednak w trybie rzeczywistym procesor pracuje z pamięcią do 220-1, a adresy mieszczą się w zakresie 00000 - FFFFF. Bajty pamięci można łączyć w pola o stałej i zmiennej długości. Słowo to pole o stałej długości składające się z 2 bajtów, podwójne słowo to pole 4 bajtów. Adresy pól mogą być parzyste lub nieparzyste, a adresy parzyste są szybsze. Liczby stałoprzecinkowe są reprezentowane w komputerach jako liczby całkowite binarne, a ich rozmiar może wynosić 1, 2 lub 4 bajty. Liczby binarne całkowite są reprezentowane w uzupełnieniu do dwóch. Kod dopełnienia liczby dodatniej jest równy samej liczbie, a kod dopełnienia liczby ujemnej można uzyskać za pomocą następującego wzoru: x = 10n - \x\, gdzie n jest głębią bitową liczby. W systemie liczb binarnych dodatkowy kod uzyskuje się poprzez odwracanie bitów, czyli zastąpienie jednostek zerami i odwrotnie oraz dodanie jedynki do najmniej znaczącego bitu. Liczba bitów mantysy określa precyzję reprezentacji liczb, liczba bitów porządku maszynowego określa zakres reprezentacji liczb zmiennoprzecinkowych. Sformalizowana koncepcja algorytmu Algorytm może istnieć tylko wtedy, gdy w tym samym czasie istnieje jakiś obiekt matematyczny. Sformalizowane pojęcie algorytmu związane jest z pojęciem funkcji rekurencyjnych, normalnych algorytmów Markowa, maszyn Turinga. W matematyce funkcja jest nazywana jednowartościową, jeśli dla dowolnego zestawu argumentów istnieje prawo, zgodnie z którym określa się unikalną wartość funkcji. Algorytm może działać jako takie prawo; w tym przypadku mówi się, że funkcja jest obliczalna. Funkcje rekurencyjne są podklasą funkcji obliczalnych, a algorytmy definiujące obliczenia nazywane są algorytmami towarzyszących funkcji rekurencyjnych. Po pierwsze, podstawowe funkcje rekurencyjne są ustalone, dla których towarzyszący algorytm jest trywialny, jednoznaczny; następnie wprowadza się trzy reguły - operatory podstawienia, rekurencji i minimalizacji, za pomocą których uzyskuje się bardziej złożone funkcje rekurencyjne na podstawie funkcji podstawowych. Podstawowymi funkcjami i towarzyszącymi im algorytmami mogą być: 1) funkcja n zmiennych niezależnych, identycznie równych zero. Wtedy, jeśli znakiem funkcji jest φn, to niezależnie od liczby argumentów wartość funkcji powinna być równa zero; 2) identyczna funkcja n zmiennych niezależnych postaci Ψ ni. Następnie, jeśli znakiem funkcji jest Ψ ni, to wartość funkcji należy przyjąć jako wartość i-tego argumentu, licząc od lewej do prawej; 3) Funkcja λ jednego niezależnego argumentu. Następnie, jeśli znakiem funkcji jest λ, to wartość funkcji należy przyjąć jako wartość następującą po wartości argumentu. 3. Wprowadzenie do języka Pascal Podstawowe symbole języka - litery, cyfry i znaki specjalne - tworzą jego alfabet. Język Pascal zawiera następujący zestaw podstawowych symboli: 1) 26 małych liter łacińskich i 26 wielkich liter łacińskich: 2) _ (podkreślenie); 3) 10 cyfr: 0 1 2 3 4 5 6 7 8 9; 4) oznaki czynności: + - O / = <> < > <= >= := @; 5) ограничители:., ( ) [ ] (..) { } (* *).. : ; 6) specyfikatory: ^ # $; 7) słowa serwisowe (zastrzeżone): ABSOLUTE, ASSEMBLER, AND, ARRAY, ASM, BEGIN, CASE, CONST, CONSTRUCTOR, DESTRUCTOR, DIV, DO, DOWNTO, ELSE, END, EXPORT, EXTERNAL, FAR, FILE, FOR, FORWARD, FUNKCJA, GOTO, JEŻELI, WDROŻENIE, IN, INDEX, DZIEDZICZONE, INLINE, INTERFEJS, PRZERWANIE, ETYKIETA, BIBLIOTEKA, MOD, NAZWA, BRAK, BLISKO, NIE, OBIEKT, LUB, OPAKOWANE, PRYWATNE, PROCEDURA, PROGRAMOWA, PUBLICZNA, NAGRYWAJ, POWTARZAJ, MIESZKAŃCA, ZESTAW, SHL, SHR, STRING, POTEM, DO, TYP, JEDNOSTKA, DO, ZASTOSOWANIA, VAR, WIRTUALNY, PODCZAS, Z, XOR. Oprócz wymienionych, zestaw podstawowych znaków zawiera spację. W Pascalu obowiązuje zasada: typ jest wyraźnie określony w deklaracji zmiennej lub funkcji poprzedzającej jej użycie. Koncepcja typu Pascal ma następujące główne właściwości: 1) dowolny typ danych definiuje zestaw wartości, do których należy stała, które może przyjąć zmienna lub wyrażenie, lub może wytworzyć operacja lub funkcja; 2) rodzaj wartości podanej przez stałą, zmienną lub wyrażenie można określić poprzez ich formę lub opis; 3) każda operacja lub funkcja wymaga argumentów typu stałego i daje wynik typu stałego. W Pascalu istnieją skalarne i strukturalne typy danych. Typy skalarne obejmują typy standardowe i typy zdefiniowane przez użytkownika. Typy standardowe obejmują typy całkowite, rzeczywiste, znakowe, logiczne i adresowe. Typy całkowite definiują stałe, zmienne i funkcje, których wartości są realizowane przez zbiór liczb całkowitych dozwolony na danym komputerze. Pascal ma następujące pierwszeństwo operatorów: